Un ciberataque XSS (Cross-Site Scripting) está al alcance de todos los ciberdelincuentes, pero puede tener un impacto devastador para las víctimas. Para comprender sus potenciales consecuencias y abordarlas de manera efectiva, examinemos sus mecanismos y sus diferentes formas.

En un momento en que la menor falla puede exponer millones de datos sensibles, la seguridad de las aplicaciones web se ha convertido en una prioridad. Entre las vulnerabilidades más comunes, el Cross-Site Scripting (XSS) se destaca por su simplicidad de ejecución y su potencial destructivo.

Este tipo de ataque permite a un actor malicioso inyectar scripts en páginas web accesibles a los usuarios. Esto puede comprometer su navegación, sus datos personales, e incluso su identidad digital…

Origen y principio básico del XSS

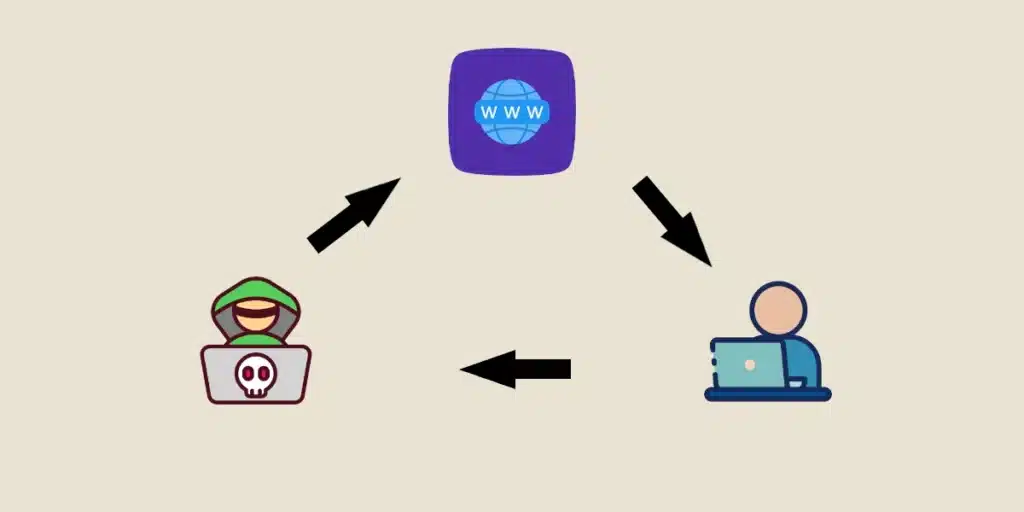

El Cross-Site Scripting (XSS) es una técnica de ataque informático que consiste en inyectar código malicioso, generalmente en forma de scripts JavaScript, en páginas web mostradas a los usuarios. A diferencia de otros tipos de ataques que apuntan directamente a los servidores o bases de datos, el XSS explota la confianza de los usuarios hacia una aplicación web vulnerable.

El término Cross-Site Scripting proviene de las primeras aplicaciones de este método, donde los atacantes podían inyectar scripts de un dominio externo. Introducían así una ejecución “transversal” entre varios sitios.

Aunque técnicamente inexacto en algunos contextos modernos, el acrónimo XSS ha sido adoptado para evitar cualquier confusión con CSS (Cascading Style Sheets). Entonces, ¿cuál es el objetivo de los atacantes? Generalmente se trata de robar datos sensibles, como cookies o información de sesión.

El objetivo también puede ser tomar el control de cuentas de usuario explotando sesiones activas, o desviar la experiencia del usuario redirigiendo hacia sitios maliciosos. Los hackers también pueden intentar instalar software malicioso en los dispositivos de las víctimas, a través de scripts descargados en segundo plano.

Ahora que conoces las bases de este tipo de ciberataque, enfoquémonos en las diferentes formas que pueden tomar estos ataques para comprender las sutilezas y los peligros específicos.

Tipos y variantes

Diferenciamos tres grandes categorías de ataques XSS, cada una explotando vulnerabilidades específicas en las aplicaciones web. Los ataques de tipo Reflected XSS, o XSS no persistente, ocurren cuando un script malicioso se inyecta a través de una entrada de usuario (como un formulario o una URL) y se devuelve directamente en la respuesta del servidor sin ser almacenado.

Por ejemplo, un usuario malintencionado puede enviar una URL que contiene un script en un parámetro como “https://example.com/search?q=<script>alert(‘XSS’)</script>”.

Si el sitio no sanea correctamente esta entrada, el script se ejecutará en el navegador de los usuarios que hagan clic en este enlace. Este tipo de ataque puede ser utilizado para robar cookies o redirigir a las víctimas a sitios maliciosos.

Sin embargo, la segunda categoría, la del XSS persistente, es mucho más peligrosa. La razón es que el script malicioso se almacena en el servidor (en una base de datos, por ejemplo) y se ejecuta cada vez que la página vulnerable es cargada por un usuario.

Un atacante puede, por ejemplo, insertar un script en un campo de comentario en una página web. Todos los usuarios que visiten esa sección verán el script ejecutarse en su navegador.

Puede ser, por ejemplo, “<script>alert(‘Tu cuenta ha sido comprometida’)</script>”. Este método se utiliza a menudo para infectar a muchos usuarios a la vez.

La tercera categoría es la del XSS basado en el DOM, donde el script malicioso no pasa por el servidor. Se inyecta directamente en el árbol DOM del navegador a través de JavaScript.

Un script malicioso puede modificar el DOM utilizando una entrada de usuario no filtrada, como en el código “document.write(location.hash);”.

Si un usuario carga una URL como “https://example.com/#<script>alert(‘XSS’)</script>”, el script se ejecutará directamente en el DOM.

Más sutil que los otros dos tipos de ataques, esta variante requiere una comprensión profunda de las interacciones JavaScript.

Graves consecuencias para las aplicaciones web y sus usuarios

Un sitio web víctima de un ataque XSS puede perder la confianza de sus usuarios, resultando en una disminución del tráfico y una afectación a su reputación. Con las regulaciones como el RGPD, una empresa que no protege adecuadamente a sus usuarios puede incluso ser responsabilizada de los ataques y enfrentar multas significativas.

Además, los atacantes pueden explotar las vulnerabilidades XSS para enviar spam o lanzar ataques contra otros usuarios. Para los usuarios, una consecuencia puede ser el robo de datos sensibles. Los scripts maliciosos pueden capturar cookies, información de sesión o datos ingresados en formularios.

Esta información puede luego ser utilizada para tomar el control de cuentas o cometer fraudes. Los ataques también pueden usar el XSS para mostrar falsas interfaces de usuarios, incitando a las víctimas a proporcionar voluntariamente datos sensibles.

Además, algunos scripts XSS sirven como puerta de enlace para descargar y ejecutar software malicioso en los dispositivos de los usuarios. Para evitar semejantes catástrofes, es importante identificar y corregir las vulnerabilidades XSS antes de que sean explotadas.

¿Cómo detectar las vulnerabilidades XSS?

Para asegurar las aplicaciones web, detectar las vulnerabilidades XSS es un paso indispensable. Existen varias metodologías y herramientas para lograrlo. La primera opción suele ser utilizar herramientas de seguridad automatizadas. Podemos mencionar, por ejemplo, Burp Suite, que permite identificar las vulnerabilidades XSS a través de pruebas automatizadas.

De igual manera, la herramienta de código abierto OWASP ZAP ayuda a analizar las peticiones HTTP y a identificar posibles fallas. Estas soluciones son rápidas de configurar, y efectivas para cubrir un amplio rango de casos comunes.

Por otro lado, una auditoría manual de las entradas de usuario a menudo es necesaria para identificar fallas complejas que escapan a las herramientas automatizadas. El proceso consiste primero en identificar todas las entradas de usuario en la aplicación (formularios, parámetros de URL, campos de búsqueda). Luego, se inyectan scripts maliciosos simples para probar las respuestas del servidor, y se verifican los comportamientos en las páginas dinámicas generadas por el cliente (DOM-Based XSS).

Este método tiene la ventaja de ser útil para escenarios complejos, y de permitir una comprensión profunda de los flujos de datos. Otro enfoque es realizar pruebas basadas en frameworks, como los propuestos por la OWASP Testing Guide. Proporcionan metodologías completas para detectar los XSS.

Esto incluye pruebas de validación de entradas y salidas, y verificación de políticas de seguridad como las Content Security Policies (CSP). Sin embargo, también se pueden realizar pruebas específicas a los contextos. Por ejemplo, la codificación HTML permite probar si las etiquetas o caracteres especiales son correctamente escapeados.

La ejecución de JavaScript permite verificar si las entradas de usuario pueden ejecutar JavaScript. Por su parte, las manipulaciones de DOM permiten identificar posibles inyecciones en los scripts del lado del cliente.

Mejores prácticas para protegerse

Prevenir los ataques XSS significa también implementar estrategias robustas que limiten las posibilidades de inyección de scripts maliciosos. Con la ayuda de bibliotecas especializadas, como DOMPurify, es posible filtrar datos peligrosos para limpiar las entradas de usuario. Cualquier contenido inesperado o no conforme a las expectativas puede ser rechazado.

La validación del lado del servidor y del cliente consiste en asegurarse de que los datos son conformes desde su recepción, y evitar depender únicamente de los controles del lado del cliente que pueden ser evadidos. Otro consejo es la codificación de datos sensibles. Podemos convertir los caracteres especiales en entidades HTML o JavaScript para evitar su interpretación como código ejecutable.

Implementar una Content Security Policy (CSP) también es importante. Se trata de definir reglas estrictas de carga de contenido, como autorizar solamente scripts de fuentes de confianza o bloquear la ejecución de scripts inline o no autorizados.

Usar frameworks modernos con protección integrada también puede prevenir ciertas inyecciones si se siguen las mejores prácticas. Podemos mencionar Angular, React o Vue.js. Sin embargo, lo más importante sigue siendo la formación de los desarrolladores. Estos deben comprender los riesgos del XSS y adoptar prácticas de codificación seguras.

Varios ejemplos notables de ataques XSS ilustran cuán destructivas pueden ser estas vulnerabilidades. En 2011, un ataque XSS apuntó a los usuarios de la red social Facebook a través de un enlace compartido en mensajes privados.

Cuando un usuario hacía clic en el enlace, un script malicioso se ejecutaba y publicaba automáticamente ese mismo enlace en el muro del usuario infectado. Esto causó una propagación viral rápida, afectando a millones de usuarios. Muchos usuarios también perdieron confianza en la plataforma.

Los peores ataques XSS de la Historia

De manera similar, en 2017, se descubrió una vulnerabilidad XSS en un plug-in popular de WordPress. Los atacantes podían inyectar scripts en los campos de comentarios, afectando a todos los usuarios que consultaban la página en cuestión.

Los hackers robaron así datos de usuarios y tomaron control de varios sitios web. Miles de sitios tuvieron que actualizar su plug-in de inmediato. Hoy en día, muchas vulnerabilidades XSS siguen siendo detectadas.

La CISA ha señalado recientemente la explotación de una falla de 5 años de antigüedad en jQuery, mientras que actores maliciosos también explotaron una vulnerabilidad en el cliente Roundcube Webmail. Al margen de las elecciones en Rumanía, las infraestructuras electorales también fueron objetivo de más de 85,000 ciberataques de los cuales algunos explotaron fallas XSS…

Conclusión: XSS, un gran peligro para las aplicaciones web

El Cross-Site Scripting sigue siendo una amenaza mayor en el paisaje de la ciberseguridad, afectando tanto a pequeñas aplicaciones como a plataformas de renombre.

La diversidad de ataques, ya sean Reflected, Stored o DOM-Based, demuestra la ingeniosidad de los atacantes y subraya la urgencia para los desarrolladores y las empresas de tomar medidas preventivas.

Como lo demuestran las noticias recientes, incluso las tecnologías bien establecidas como jQuery pueden ser explotadas si no se actualizan regularmente. Esto destaca un imperativo: integrar la seguridad desde las primeras etapas del desarrollo, sensibilizar a los equipos, y apoyarse en herramientas modernas para detectar y corregir las vulnerabilidades antes de que sean explotadas.

Para aprender a desbaratar efectivamente los ataques XSS, puedes elegir DataScientest. Nuestras formaciones te permitirán adquirir todas las competencias necesarias para convertirte en analista, administrador, consultor o ingeniero en ciberseguridad.

Además, también ofrecemos programas de Ingeniero DevOps o de Software Engineer que te permitirán aprender a desarrollar aplicaciones web altamente seguras y protegidas contra el Cross-Site Scripting.

Todas nuestras formaciones se realizan a distancia en BootCamp o tiempo completo. ¡Descubre DataScientest!

Ahora que sabes todo sobre los ataques XSS. Para más información sobre el mismo tema, descubre nuestro artículo sobre el phishing.