El OSINT, o inteligencia de fuentes abiertas, está revolucionando los códigos de la ciberseguridad. Gracias a la información accesible públicamente, permite anticipar amenazas, realizar investigaciones y proteger organizaciones sin infringir la ley. Descubre cómo funciona el OSINT, qué herramientas utilizar y por qué esta disciplina se está convirtiendo en imprescindible en el ámbito de la ciberseguridad.

¿Qué es el OSINT?

Definición de inteligencia de fuentes abiertas

El OSINT, es decir, Open Source Intelligence, se refiere a la recolección y análisis de información pública. Esto incluye redes sociales, sitios web, foros, y también bases de datos de acceso público.

Históricamente, este enfoque proviene de los servicios de inteligencia militar, que ya explotaban los medios de comunicación para detectar señales débiles. Hoy en día, en la era digital, cualquiera puede iniciarse en ello.

El OSINT es uno de los métodos más inteligentes y también más éticos para acceder a una mina de información sin violar la ley nunca.

OSINT vs inteligencia clásica: ¿Cuáles son las diferencias?

La inteligencia clásica se basa en métodos confidenciales, a veces intrusivos e incluso ilegales. El OSINT, por su parte, se limita a lo que es visiblemente accesible.

Esta distinción es el principal valor del OSINT. Se trata de mantenerse dentro de la legalidad, aprovechando información a menudo subestimada. Sin embargo, la rigurosidad es esencial: no todo es necesariamente confiable, incluso si es público.

¿Es legal el OSINT?

Absolutamente. Mientras se trate de datos accesibles sin hacking, respetamos el marco legal. Esto incluye, por supuesto, el RGPD en Europa, que protege los datos personales.

Dicho esto, la legalidad no siempre es suficiente. Creemos que es esencial integrar un enfoque ético: si un dato es sensible, incluso público, ¿realmente vale la pena explotarlo?

¿Para qué sirve hoy en día el OSINT?

El OSINT en la ciberseguridad

En ciberseguridad, el OSINT es un aliado formidable. Permite identificar vulnerabilidades visibles, analizar la información expuesta por error (como correos electrónicos o puertos abiertos) y mapear amenazas antes de que golpeen.

Es un enfoque que consideramos indispensable en cualquier estrategia de defensa: proactiva, legal y a menudo desatendida.

OSINT en las investigaciones de búsqueda de personas

¿Buscas encontrar a alguien, verificar una identidad o cruzar información? El OSINT puede ayudarte, aprovechando las huellas digitales dejadas voluntariamente (o no) en la web.

En este contexto, cada detalle cuenta: una dirección de correo, un apodo, una foto… Siempre que sepas dónde buscar, a menudo puedes tirar del hilo.

OSINT para empresas e instituciones

Las organizaciones tienen todo que ganar al integrar el OSINT en su vigilancia estratégica. Esto les permite:

- monitorizar su e-reputación,

- detectar señales débiles relacionadas con la competencia,

- prevenir ataques de tipo social engineering.

OSINT y hacking: Un uso desviado de los datos públicos

Desafortunadamente, los piratas también utilizan el OSINT. Lo usan para personalizar ataques, identificar objetivos vulnerables o diseñar estafas más creíbles.

Por eso, es crucial, tanto para individuos como para empresas, controlar la información que se expone. En resumen, cuanto mejor conozcas el OSINT, mejor te protegerás.

¿Cómo funciona un enfoque de OSINT?

OSINT pasivo vs OSINT activo

Antes de comenzar, es útil distinguir dos enfoques principales. El OSINT pasivo consiste en recoger información sin interactuar con el objetivo. En otras palabras, observamos, investigamos, pero sin dejar rastro. Es ideal para mantener la discreción.

Por el contrario, el OSINT activo implica una acción directa: enviar un mensaje, registrarse en un sitio, hacer preguntas bajo cobertura… Es más arriesgado, pero a veces necesario para llegar más lejos.

Te recomendamos que prefieras el enfoque pasivo cuando sea posible. Es legal, ético y a menudo suficientemente efectivo.

| Criterio | OSINT Pasivo | OSINT Activo |

|---|---|---|

| Interacción | Ninguna, la observación se realiza de manera discreta | Interacción directa con el objetivo (mensajes, acciones) |

| Nivel de riesgo | Bajo, ya que no es intrusivo | Más alto, puede ser detectado |

| Uso típico | Búsqueda inicial, vigilancia discreta | Investigación profunda, acceso dirigido |

| Legalidad | Totalmente legal | Legal si se respetan los límites éticos |

| Ejemplos | Consulta de perfiles públicos, Google Dorks | Creación de perfiles falsos, intercambios directos |

| Recomendación | Se recomienda por defecto | Se debe usar con precaución |

Las etapas típicas de una investigación OSINT

Para que puedas visualizar mejor el proceso, aquí están los grandes pasos de un enfoque OSINT clásico:

- Definir un objetivo claro: ¿qué estamos buscando exactamente?

- Listar las fuentes potenciales de información.

- Recolección de datos utilizando herramientas adecuadas como un Data Warehouse.

- Analizar, cruzar, clasificar para verificar la coherencia

- Producir un informe sintético, fácil de entender y explotable.

Parece simple, pero una buena investigación OSINT requiere método, curiosidad y discernimiento.

¿Qué datos se pueden explotar?

Diferentes tipos de datos se explotan según el contexto, pero en general, nos interesamos en:

- Perfiles sociales públicos (LinkedIn, Facebook…),

- Nombres de dominio o direcciones de correo electrónico,

- Documentos PDF indexados por Google,

- Fotos, metadatos, historiales de sitios,

- o también datos técnicos (IP, puertos, DNS…).

Todo lo que sea público es potencialmente explotable, siempre que se sepa bien dónde buscar.

Las tres características de un dato OSINT

Para ser realmente útil, un dato OSINT debe ser accesible y estar libremente disponible, sin hacking. También hay que garantizar su fiabilidad y asegurarse de que provenga de una fuente verificable, pero también relevante para nuestro objetivo, por lo que debe ser pertinente. Si una información no cumple con estas tres condiciones, lo mejor es desconfiar de ella.

¿Cuáles son las mejores herramientas de OSINT en 2024?

Herramientas imprescindibles: Shodan, Maltego, SpiderFoot, theHarvester…

Estos nombres tal vez te sean desconocidos, pero forman parte de los pilares del OSINT:

| Herramienta | Función principal |

|---|---|

| Shodan | Explora los objetos conectados (servidores, cámaras, IoT) accesibles en la web |

| Maltego | Visualiza las relaciones entre personas, empresas, nombres de dominio, direcciones IP |

| SpiderFoot | Automatiza la recopilación de datos desde numerosas fuentes OSINT |

| theHarvester | Recopila correos electrónicos, nombres de dominio, subdominios y direcciones IP públicas |

Introducción al OSINT Framework

Si estás comenzando, es necesario utilizar un framework y el OSINT Framework es un aliado valioso. Se trata de una plataforma gratuita que agrupa cientos de herramientas clasificadas por uso: redes sociales, correos electrónicos, datos técnicos, etc.

Este sitio nos ayuda a no olvidar nada y a siempre elegir la herramienta más adecuada para nuestro objetivo.

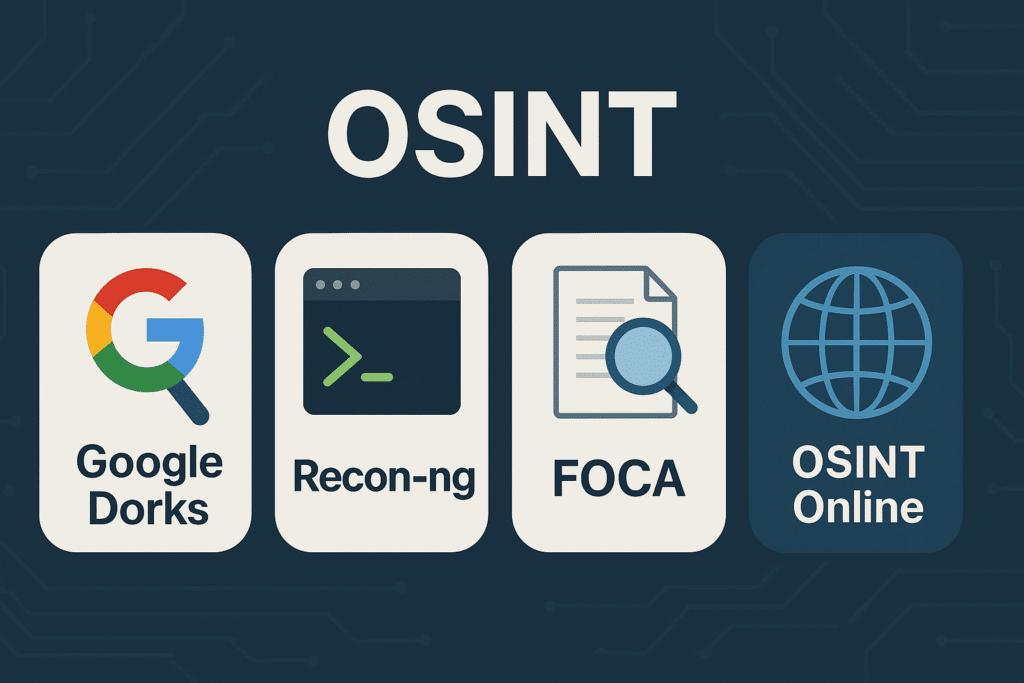

Las mejores herramientas gratuitas de OSINT

Buenas noticias: no necesitas pagar para empezar.

- Google Dorks: búsquedas avanzadas en Google, ultra precisas.

- Recon-ng: framework en línea de comandos, muy completo.

- FOCA / Metagoofil: para extraer metadatos en documentos.

Con estas herramientas, ya puedes hacer mucho, sin invertir un centavo.

OSINT online: Plataformas y sitios de referencia

Aquí algunos sitios en línea utilizados a diario:

- Have I Been Pwned: para verificar si una dirección de correo electrónico ha sido filtrada.

- Wayback Machine: para consultar versiones antiguas de sitios.

- Hunter.io: para encontrar direcciones de correo asociadas a un dominio.

- Whois / DNSlytics: para obtener información técnica sobre un sitio.

Estas plataformas son a la vez poderosas, confiables y fáciles de usar. Si estás comenzando, empieza por aquí.

¿Cómo formarse en OSINT?

Habilidades clave para convertirse en un experto en OSINT

Para convertirte en un verdadero experto en OSINT, debes desarrollar un conjunto de habilidades tanto técnicas como analíticas. Es esencial saber buscar información en el lugar correcto, manejar con precisión las herramientas de recolección y, sobre todo, interpretar los datos con perspectiva y discernimiento. La curiosidad, la rigurosidad y la paciencia son tus mejores aliadas en este trabajo. También deberás comprender los fundamentos de la ciberseguridad, familiarizarte con algunos scripts o líneas de comando, y adoptar una lógica de investigación. Cuanto más seas capaz de cruzar los datos, más relevantes serán tus análisis.

Trabajar en OSINT: ¿Cuáles son las salidas profesionales?

Hoy en día, las oportunidades en OSINT son numerosas y diversificadas. Puedes integrar una empresa como analista, unirte a un equipo de vigilancia dentro de una organización pública, o participar en misiones puntuales para identificar amenazas, detectar filtraciones o entender mejor el entorno competitivo de una marca. También hay una creciente demanda en los ámbitos del periodismo de investigación, la seguridad nacional o la protección de la privacidad. En resumen, si te gusta observar, conectar, entender, el OSINT es un campo de juego rico y estimulante.

OSINT: una herramienta estratégica para las profesiones de la ciberseguridad

Desafíos de la soberanía digital

En un mundo donde la información circula rápidamente, dominar el OSINT se convierte en un desafío de soberanía. Los Estados, las empresas y también las comunidades locales deben poder monitorizar lo que se dice, lo que se difunde y lo que podría debilitarlos. Al recopilar datos públicos de manera estructurada, contribuyes a fortalecer la resiliencia de las organizaciones, prevenir crisis e iluminar la toma de decisiones. El OSINT, en este contexto, se convierte en una herramienta de autodefensa digital, a veces subestimada, pero extremadamente efectiva.

Los desafíos éticos y jurídicos de la Open Source Intelligence

El OSINT no debe convertirse en un pretexto para todo. Aunque la información sea pública, no siempre está libre de derechos. Debes respetar el marco legal, especialmente las regulaciones de datos personales como el RGPD. Más allá del derecho, también existe una cuestión ética. ¿Es realmente necesario explotar un dato si puede afectar la privacidad, incluso indirectamente? En nuestra opinión, hacer OSINT también significa actuar con responsabilidad y saber cuándo detenerse. Esta conciencia profesional es lo que distingue a un buen analista de un simple curioso.

Conclusión

El OSINT se impone hoy como un pilar indispensable de la ciberseguridad moderna. Accesible, poderoso y legal, permite transformar datos públicos en herramientas de acción estratégicas. Pero su fuerza reside tanto en las herramientas como en el humano: la capacidad de buscar, cruzar, comprender y, sobre todo, decidir qué debe —o no— ser utilizado.