Nuestra vida diaria, nuestras vidas, nuestro trabajo, nuestros pasatiempos dependen ahora de servicios digitales. Sin embargo, desde hace dos años, todos los grandes informes (Verizon, ENISA, CrowdStrike, Unit 42…) describen la misma tendencia: los ataques aumentan en número, potencia y profesionalismo.

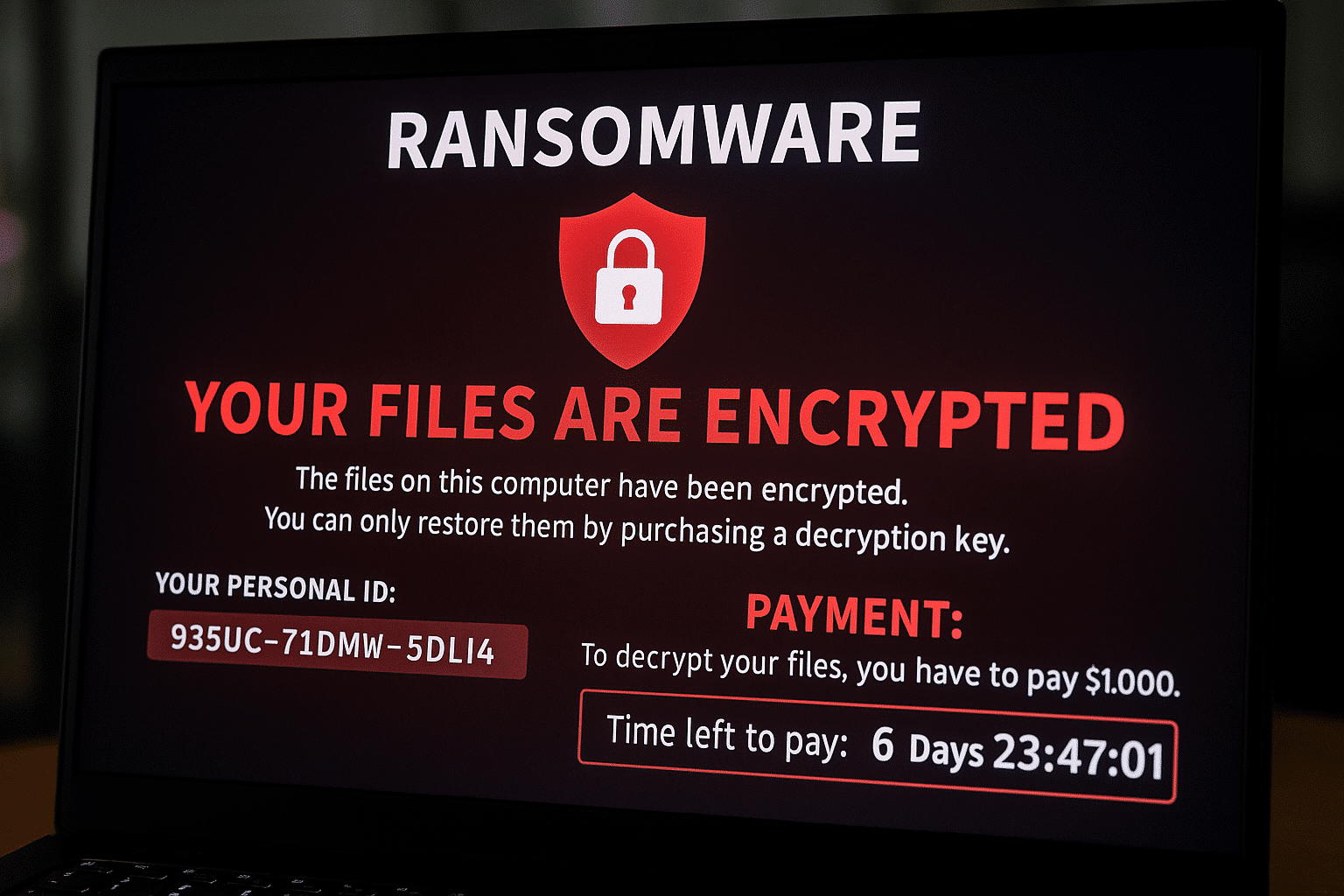

1. Los ransomware: ¿pagar o perder sus datos?

Un ransomware cifra tus archivos y luego exige dinero para hacerlos legibles. En 2024, estos programas maliciosos han vuelto a atacar hospitales, pymes, comunidades. ¿La novedad? El modelo, ahora «as-a-Service», se perfecciona: afiliación, help-desk para las víctimas. Los atacantes añaden una «doble extorsión». Primero copian los datos y amenazan con publicarlos si no se paga el rescate. Incluso las copias de seguridad ya no son suficientes, hay que impedir la intrusión antes de que ocurra.

2. Phishing & ingeniería social

El phishing es la pesca digital, un correo electrónico o SMS falso te incita a hacer clic, la página de inicio de sesión imitada recoge tus credenciales. En 2025, estos mensajes pueden incluso reproducir tu estilo de redacción gracias a la inteligencia artificial. Otra variante, el fraude «Business Email Compromise», un correo electrónico falso del «CEO» ordena una transferencia urgente. Verifique la dirección del remitente, analice los enlaces antes de hacer clic y, en caso de duda, llame personalmente a la persona que se supone debe haber enviado la solicitud.

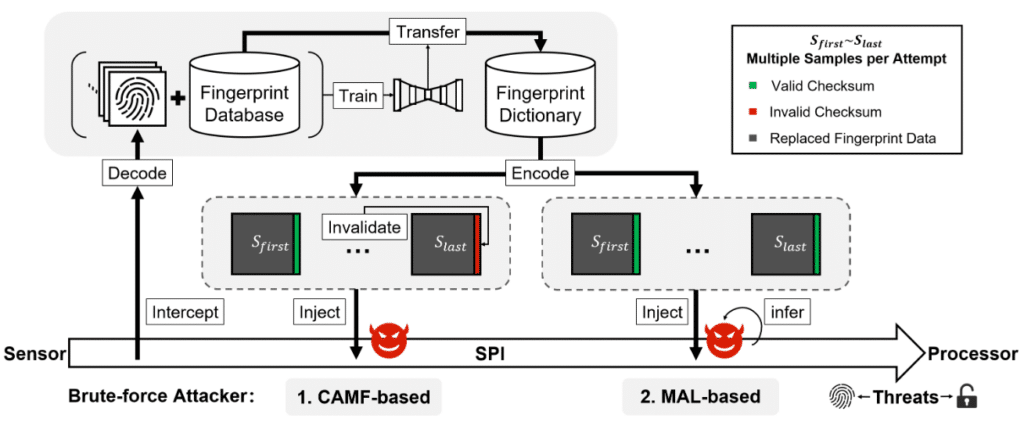

3. La inteligencia artificial… en ambos lados

La IA es una navaja suiza. Ayuda a los defensores a detectar anomalías, pero también apoya a los atacantes. Sirve para:

- Crear correos electrónicos de phishing personalizados;

- Generar malwares que cambian continuamente de apariencia;

- Ayudar a un botnet (red de computadoras pirateadas) a apuntar al objetivo correcto

El otro lado del problema es que los modelos de IA en sí mismos pueden ser pirateados (envenenamiento de datos de entrenamiento, secuestro de chatbot). Si utilizas IA, trátala como un activo crítico, por lo que deberás registrar su uso, supervisar el acceso a las claves de API, etc.

4. Errores de configuración en la nube

Los servicios en línea (AWS, Azure, Google Cloud…) simplifican la vida, pero una mala configuración es suficiente para exponer millones de artículos. A finales de 2023, Toyota dejó públicos ciertos datos de localización de vehículos. El consejo vale para empresas de todos los tamaños, es decir, activar la doble autenticación en la consola de administración, verificar regularmente los derechos de las cuentas, cifrar los datos sensibles y supervisar los registros de acceso.

Una cámara de vigilancia, un termostato o un brazo robótico mal asegurado pueden convertirse en la puerta de entrada de un pirata. En el mejor de los casos, el dispositivo se une a un botnet, una red de objetos pirateados, usada para ataques masivos. En el peor de los casos, el asaltante se introduce en la red industrial y detiene la producción. Las buenas prácticas son cambiar las contraseñas predeterminadas, aislar estos objetos en una subred, actualizarlos tan pronto sea posible.

6. Cadena de suministro de software

En lugar de atacar directamente a su objetivo, algunos piratas se infiltran en un proveedor de software, insertan un código malicioso en una actualización legítima y luego dejan que el software infecte a todos los clientes. El caso SolarWinds (en 2020) o la actualización comprometida del software 3CX (en 2023) lo han demostrado. Las empresas adoptan entonces el SBOM (Software Bill of Materials), un «inventario» de sus componentes para seguir mejor los parches.

7. Los grupos APT: cuando la geopolítica se involucra

Los APT (Amenazas Persistentes Avanzadas) son grupos a menudo vinculados a Estados. Disponen de presupuestos y tiempo para robar propiedad intelectual o sabotear infraestructuras críticas. Las tensiones internacionales (guerra en Ucrania, rivalidades económicas) mantienen su actividad. Para las empresas de sectores sensibles, la vigilancia estratégica (indicadores de compromiso, buenas prácticas de segmentación de red) se vuelve indispensable.

8. Ataques DDoS

Un ataque DDoS consiste en inundar un servidor con una gran cantidad de solicitudes para saturarlo y volverlo inaccesible. La técnica más reciente es el ataque HTTP/2 Rapid Reset, que alcanza cifras récord con más de 200 millones de solicitudes por segundo. Los atacantes utilizan estos métodos para hacer chantaje, protestar contra una organización o ocultar un pirateo en curso. Para protegerse, es esencial implementar sistemas de filtrado por adelantado y soluciones de respaldo como sitios espejo o páginas de espera.

9. Fugas y extorsión de datos

En cuanto una base de datos de clientes aparece en la dark web, la empresa pierde dinero y reputación. Las fugas pueden venir de un pirateo (data breach) o de un error humano (fuga de datos). Desde hace poco, algunos grupos roban información y luego reclaman un rescate sin siquiera cifrar los sistemas. Para limitar los daños puedes: cifrar los datos sensibles, reducir el acceso al mínimo necesario y supervisar cualquier exfiltración inusual.

10. Vulnerabilidades cero-day y parcheo rápido

Una falla cero-day es desconocida por el editor cuando el atacante la explota. Según Google, en 2023, se observaron cerca de cien en la naturaleza. Incluso cuando sale un parche, los piratas se apresuran a usarlo antes de que todos lo instalen. ¡De ahí la importancia de la gestión de parches! Parchea prioritariamente lo que está expuesto en Internet (VPN, mensajería, servidores web) y, mientras tanto, filtra o segmenta.

Lo que OWASP prepara para su Top 10

El OWASP (Open Web Application Security Project) publica una lista de las diez principales fallas de seguridad web cada cuatro años. En 2021, los temas destacados fueron: el acceso ilegítimo, la integridad de software y el diseño no seguro. Para 2025, el enfoque evoluciona hacia tres puntos: la cadena de suministro de software, la seguridad de API y microservicios, y los métodos de autenticación. Si bien las inyecciones SQL o XSS siguen siendo amenazas, los frameworks modernos complican su explotación. OWASP recomienda ahora el DevSecOps, un enfoque que integra la seguridad desde el desarrollo.

En conclusión

En 2025, los ciberataques van más rápido, afectan a más y se basan en la inteligencia artificial. Sin embargo, la mayoría de los incidentes comparten un punto en común: una simple falla humana o técnica abierta durante demasiado tiempo. Protegerse no es solo una cuestión de presupuestos colosales, es antes que nada una cuestión de higiene básica: actualizaciones, verificación de correos electrónicos sospechosos, gestión rigurosa de accesos, copias de seguridad offline y responsables nombrados. Cultivar estos buenos hábitos vale más que un firewall de última generación dejado sin monitorización. La ciberseguridad, finalmente, es menos un problema de gadgets que una cuestión de comportamientos.

Bibliografía

- Verizon – «Data Breach Investigations Report 2024»

https://www.verizon.com/business/resources/Tb2/infographics/2024-dbir-finance-snapshot.pdf

- ENISA – «Threat Landscape 2023»

https://www.enisa.europa.eu/sites/default/files/publications/ENISA%20Threat%20Landscape%202023.pdf

- IBM – «Cloud security evolution: Years of progress and challenges»

https://www.ibm.com/think/insights/cloud-security-evolution-progress-and-challenges

- Palo Alto Networks – «Unit 42 Threat Intelligence Reports»

https://unit42.paloaltonetworks.com/

- Google Threat Analysis Group – «A Review of 0-days Exploited In-The-Wild in 2023»

https://blog.google/technology/safety-security/a-review-of-zero-day-in-the-wild-exploits-in-2023

- Cloudflare – « HTTP/2 Zero-Day vulnerability results in record-breaking DDoS attacks»

https://blog.cloudflare.com/zero-day-rapid-reset-http2-record-breaking-ddos-attack

- Google Cloud – « A review of zero-day in-the-wild exploits in 2023″

https://blog.google/technology/safety-security/a-review-of-zero-day-in-the-wild-exploits-in-2023

- OWASP – « OWASP Top Ten (2021)»

https://owasp.org/www-project-top-ten/

- OWASP – «API Security Top 10 (2023)»