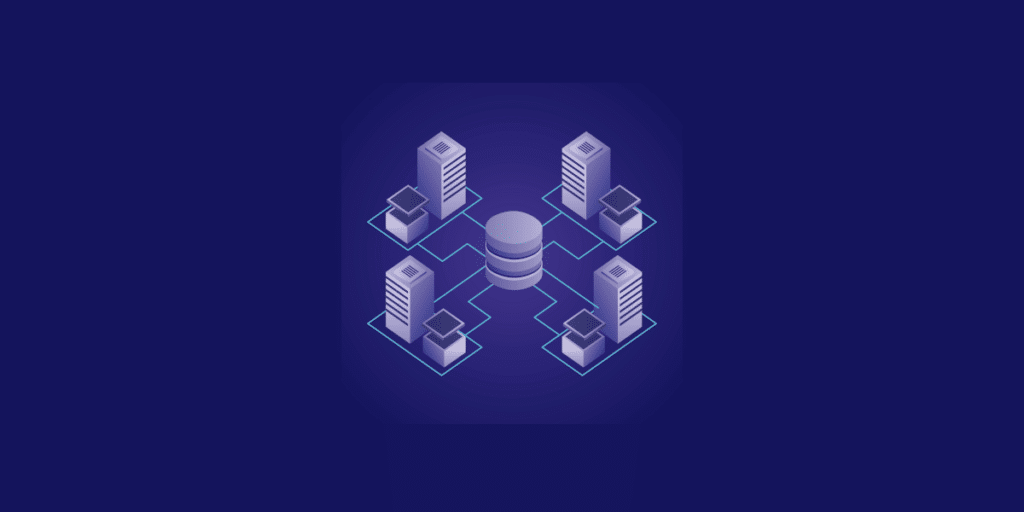

L'architecture réseau fait référence à la structure globale d'un réseau informatique, incluant la configuration physique et logique, les protocoles utilisés, la topologie du réseau et les méthodes de gestion et de mise en œuvre. Elle détermine comment les différents composants du réseau interagissent entre eux pour fournir une plateforme de communication efficace et sécurisée.

Fondements de l’architecture réseau

Une architecture réseau solide et bien conçue est essentielle pour assurer l’efficacité et la fiabilité des systèmes de communication. Elle permet aux organisations de :

- Gérer et optimiser le flux de données.

- Assurer la sécurité des informations.

- Éviter les goulets d’étranglement et les points de défaillance.

- Faciliter l’évolutivité et l’adaptabilité du réseau aux besoins changeants.

Composants clés

Les réseaux sont construits à partir de plusieurs composants de base, tels que :

Routeur |

Ils dirigent le trafic entre les réseaux et sont essentiels pour connecter différents segments de réseau. |

|---|---|

Commutateur |

Ils filtrent et dirigent le trafic entre les dispositifs au sein d'un même réseau. |

Câbles et connecteurs |

Ils constituent l'infrastructure physique du réseau, permettant la transmission de données entre les dispositifs. |

Cartes réseau |

Elles permettent aux ordinateurs et autres dispositifs de se connecter à un réseau. |

Protocoles réseaux

Les protocoles sont les règles qui régissent la communication entre les dispositifs dans un réseau. Le plus connu étant TCP/IP, servant de fondation à Internet.

Types d’architectures réseau

L’architecture réseau peut être classée en plusieurs types, en fonction de la portée géographique, de la disposition des ressources et de l’usage. Chaque type a ses propres caractéristiques, avantages et inconvénients, adaptés à des contextes d’utilisation spécifiques.

LAN (Local Area Network |

Le LAN est un réseau qui couvre une petite zone géographique. Il offre des vitesses de transmission de données élevées et est généralement utilisé pour connecter des ordinateurs et d'autres dispositifs dans une zone locale. |

|---|---|

WAN (Wide Area Network) |

Le WAN couvre une vaste zone géographique, comme une ville, un pays ou même le monde entier. Il permet de connecter plusieurs LANs entre eux et est souvent utilisé par les entreprises et les fournisseurs de services Internet pour créer des réseaux étendus. |

MAN (Metropolitan Area Network) |

Le MAN se situe entre le LAN et le WAN, couvrant une zone métropolitaine comme une ville ou une région. Il est idéal pour connecter plusieurs bâtiments au sein d'une même localité. |

Virtual Private Network |

Le VPN permet de créer un réseau privé sécurisé sur Internet. Il est utilisé pour connecter des utilisateurs distants ou des sites à un réseau d'entreprise, garantissant la sécurité et la confidentialité des données transmises. |

Topologies réseaux

La topologie réseau décrit la manière dont les différents nœuds d’un réseau sont connectés et comment les données circulent entre eux. Elle détermine la disposition physique et logique des connexions réseau. Chaque topologie a ses propres avantages, inconvénients et cas d’utilisation appropriés.

| Topologie | Description | Avantages | Inconvénients |

|---|---|---|---|

En bus |

Dans une topologie en bus, tous les ordinateurs sont connectés à une ligne de transmission unique. | - Facile à installer et à configurer. - Coût de câblage réduit. |

- Un problème sur le câble principal peut affecter tous les ordinateurs. - Performance réduite lorsque le réseau est chargé. |

En anneau |

Dans cette topologie, chaque ordinateur est connecté à deux autres formant un cercle. | - Peut supporter un grand nombre de nœuds. - Facile à installer et à configurer. |

- La défaillance d’un seul nœud ou câble peut rendre le réseau inopérant. - Difficultés à identifier les problèmes de réseau. |

En étoile |

Chaque nœud est connecté à un commutateur central. | - Facile à installer et à gérer. - Un problème sur un câble n’affecte pas les autres nœuds. |

- La défaillance du nœud central rend le réseau inopérant. - Coût plus élevé dû au câblage et au nombre de ports nécessaires. |

En maillage |

Tous les nœuds sont connectés les uns aux autres. | - Haute redondance et fiabilité. - Facilité d’identification et de résolution des problèmes. |

- Coût élevé - Complexité dans la connexion de tous les nœuds entre eux. |

Hybride |

Combinaison de deux topologies ou plus. | - Bénéficie des avantages des différentes topologies combinées. - Évolutivité et flexibilité. |

Complexité de la gestion et de la configuration du réseau. |

Technologies et normes

Différentes technologies et normes sont établies et définissent la façon dont les données sont transmises et reçues, assurant ainsi l’interopérabilité et la cohérence des systèmes de communication. Examinons quelques-unes des technologies et normes clés :

| Norme | Description | Utilisation | Avantages | Inconvénients |

|---|---|---|---|---|

Wi-Fi |

Le Wi-Fi est une technologie qui permet aux dispositifs de se connecter à un réseau local sans fil. Ses normes définissent les spécifications techniques, permettant des vitesses de transmission et une portée variables. | Connexion sans fil pour les dispositifs | - Mobilité - Facilité d'installation. |

- Sécurité - Portée - Vitesse limitée par rapport au câble. |

Ethernet |

C’est la technologie réseau la plus courante pour connecter des dispositifs dans un LAN. La norme IEEE 802.3 spécifie les détails techniques de l'Ethernet. | Connexion filaire pour les ordinateurs, les serveurs, les commutateurs, etc. | - Fiabilité - Vitesse - Sécurité. |

- Mobilité limitée - Coût - Complexité d'installation. |

5G |

La 5G est la cinquième génération de technologie de réseau mobile, offrant des vitesses de transmission de données ultra-rapides, une latence réduite et une capacité améliorée par rapport à la 4G. | - Téléphonie mobile - Internet des objets (IoT) - Communication entre véhicules. |

- Vitesse élevée - Faible latence - Capacité à connecter de nombreux dispositifs. |

- Couverture limitée - Coûts d'infrastructure |

Protocole IP |

Le protocole Internet est un protocole de communication standard qui sert de fondation à Internet. Il définit comment les paquets de données sont adressés et routés à travers les réseaux. | Base de tous les réseaux TCP/IP, y compris Internet. | - Universel - Flexible - Évolutive. |

Peut nécessiter des mécanismes de sécurité et de qualité de service supplémentaires. |

Sécurité des réseaux

La sécurité des réseaux est devenue une priorité cruciale pour protéger les données et les systèmes d’information contre les menaces et les attaques malveillantes. Les failles de sécurité peuvent avoir des conséquences dévastatrices, telles que la perte de données, la fraude financière et la réputation endommagée.

1. Menaces et vulnérabilités

Les réseaux sont confrontés à une variété de menaces, telles que les virus, les logiciels malveillants, les attaques par déni de service et les intrusions. Ces menaces exploitent les vulnérabilités des systèmes pour accéder à des informations sensibles ou perturber les services.

2. Solutions pour la sécurité

Pour contrer ces menaces, diverses solutions de sécurité sont déployées, telles que :

- Pare-feu : Ils filtrent le trafic réseau pour bloquer les données non autorisées.

- Antivirus : Ils détectent et éliminent les logiciels malveillants.

- VPN : Ils créent une connexion sécurisée pour accéder au réseau à distance.

- Chiffrement : Il protège la confidentialité des données transmises.

3. Importance de la Sécurité Réseau

La sécurité réseau n’est pas simplement une considération technique, mais une nécessité stratégique pour protéger les actifs, la réputation et la viabilité des organisations et des individus. Investir dans la sécurité réseau est donc essentiel pour assurer l’intégrité, la confidentialité et la disponibilité des systèmes d’information.

Conclusion

L’architecture réseau, avec ses multiples composantes, topologies, technologies, et normes, est le pilier central permettant le fonctionnement harmonieux de nos systèmes de communication modernes. Chaque élément, de la conception à la sécurité, joue un rôle crucial dans l’optimisation des échanges d’informations et la protection des données.