XSS (Cross-Site Scripting) : Qu’est-ce que c’est ? Comment s’en protéger ?

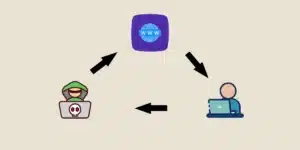

Une cyberattaque XSS (Cross-Site Scripting) est à la portée de tous les cybercriminels, mais peut avoir un impact dévastateur pour les victimes. Afin de comprendre

Une cyberattaque XSS (Cross-Site Scripting) est à la portée de tous les cybercriminels, mais peut avoir un impact dévastateur pour les victimes. Afin de comprendre

La protection des données et des systèmes informatiques est devenue une priorité absolue pour les entreprises. L’audit de sécurité représente une démarche fondamentale pour évaluer

Les attaques DNS peuvent perturber l’ensemble du réseau d’une entreprise. Elles sont en mesure de paralyser son activité sur plusieurs jours et causer des pertes

Découvrez tout ce qu’il faut savoir sur le scan de vulnérabilité : définition, intérêt, méthodologie et outils. Un pilier de la cybersécurité pour sécuriser efficacement

Découvrez le métier de pentester : Cet expert en cybersécurité qui traque la vulnérabilité des systèmes informatiques par des attaques contrôlées pour protéger les données.

Mieux vaut prévenir que guérir… Telle est la philosophie qui est à la base du fuzzing. Elle a pour principe de tester un logiciel ou

L’attaque Punycode est une technique de phishing terriblement efficace, basée sur le détournement d’une technologie du web. Découvrez ses mécanismes, ses implications, et les différents

Le pentesting permet de détecter efficacement les failles de sécurité d’un système informatique avant les hackers. Découvrez comment cette méthode protège les entreprises en testant

Trop c’est trop… Les attaques informatiques ont causé de trop grands dégâts à des organisations européennes. L’impact a été majeur sur ces sociétés mais aussi

Les plateformes cloud comme AWS ou Azure sont de plus en plus ciblées par les hackers de tous poils. A l’affût des moindres failles, ils

Les interfaces de programmation d’application (API) jouent un rôle essentiel dans le monde numérique en connectant services et applications, de la banque en ligne aux

La nouvelle réglementation DORA s’inscrit dans une dynamique européenne visant à renforcer la cybersécurité et la résilience opérationnelle des entreprises ayant une activité liée à

La certification qualité a été délivrée au titre des catégories d’actions suivantes :

- Actions de formation

- Actions de formation par apprentissage