Une cyberattaque XSS (Cross-Site Scripting) est à la portée de tous les cybercriminels, mais peut avoir un impact dévastateur pour les victimes. Afin de comprendre ses conséquences potentielles et d’y remédier efficacement, examinons ses mécanismes et ses différentes formes !

À l’heure où la moindre faille peut exposer des millions de données sensibles, la sécurité des applications web est devenue une priorité.Parmi les vulnérabilités les plus courantes, le Cross-Site Scripting (XSS) s’illustre par sa simplicité d’exécution et son potentiel destructeur.

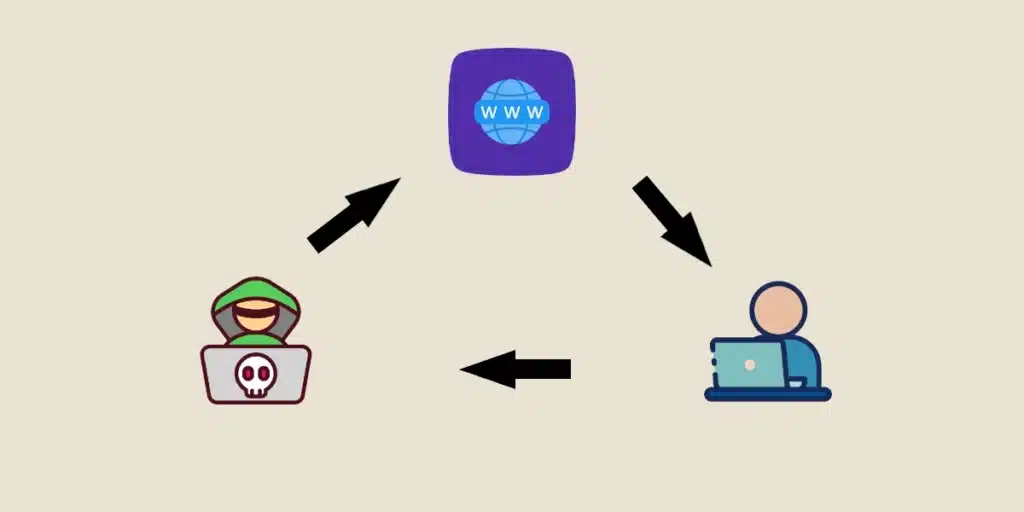

Ce type d’attaque permet à un acteur malveillant d’injecter des scripts dans des pages web accessibles aux utilisateurs. Il peut alors compromettre leur navigation, leurs données personnelles, voire leur identité numérique…

Origine et principe de base du XSS

Le Cross-Site Scripting (XSS) est une technique d’attaque informatique qui consiste à injecter du code malveillant, généralement sous forme de scripts JavaScript, dans des pages web affichées aux utilisateurs.Contrairement à d’autres types d’attaques qui ciblent directement les serveurs ou les bases de données, le XSS exploite la confiance des utilisateurs envers une application web vulnérable.

Le terme Cross-Site Scripting provient des premières applications de cette méthode, où les attaquants pouvaient injecter des scripts provenant d’un domaine externe. Ils introduisaient alors une exécution « transversale » entre plusieurs sites.

Bien que techniquement inexact dans certains contextes modernes, l’acronyme XSS a été adopté pour éviter toute confusion avec CSS (Cascading Style Sheets).Alors, quel est l’objectif des attaquants ? Il s’agit généralement de voler des données sensibles, comme les cookies ou les informations de session.

Le but peut aussi être de prendre le contrôle de comptes utilisateur en exploitant des sessions actives, ou de détourner l’expérience utilisateur en redirigeant vers des sites malveillants.Les hackers peuvent également chercher à installer des logiciels malveillants sur les appareils des victimes, via des scripts téléchargés en arrière-plan.

Maintenant que vous connaissez les bases de ce type de cyberattaque, penchons-nous sur les différentes formes que peuvent prendre ces attaques pour en saisir les nuances et les dangers spécifiques !

Les différents types et variantes

On distingue trois grandes catégories d’attaques XSS, chacune exploitant des vulnérabilités spécifiques dans les applications web.Les attaques de type Reflected XSS, ou XSS non persistant, se produisent lorsqu’un script malveillant est injecté via une entrée utilisateur (comme un formulaire ou une URL) et renvoyé directement dans la réponse du serveur sans être stocké.

Par exemple, un utilisateur malveillant peut envoyer une URL contenant un script dans un paramètre comme « https://example.com/search?q=<script>alert(‘XSS’)</script> ».

Si le site n’assainit pas correctement cette entrée, le script s’exécutera dans le navigateur des utilisateurs cliquant sur ce lien. Ce type d’attaque peut être utilisé pour voler des cookies ou rediriger les victimes vers des sites malveillants.

Toutefois, la deuxième catégorie, celle du XSS persistant, est beaucoup plus dangereuse. Pour cause, le script malveillant est stocké sur le serveur (dans une base de données, par exemple) et s’exécute à chaque fois que la page vulnérable est chargée par un utilisateur.

Un attaquant peut par exemple insérer un script dans un champ de commentaire sur un site web. Tous les utilisateurs visitant cette section verront le script s’exécuter dans leur navigateur.

Il peut s’agir par exemple de « <script>alert(‘Votre compte a été compromis’)</script> ». Cette méthode est souvent utilisée pour infecter de nombreux utilisateurs à la fois.

La troisième catégorie est celle du DOM-Based XSS, dans laquelle le script malveillant ne transite pas par le serveur. Il est directement injecté dans l’arbre DOM du navigateur via JavaScript.

Un script malveillant peut modifier le DOM en utilisant une entrée utilisateur non filtrée, comme dans le code « document.write(location.hash); ».

Si un utilisateur charge une URL comme « https://example.com/#<script>alert(‘XSS’)</script », le script s’exécutera directement dans le DOM.

Plus subtile que les deux autres types d’attaques, cette variante nécessite une compréhension profonde des interactions JavaScript.

De graves conséquences pour les applications web et leurs utilisateurs

Un site web victime d’une attaque XSS peut perdre la confiance de ses utilisateurs, entraînant une baisse de fréquentation et une atteinte à sa réputation.Avec les réglementations comme le RGPD, une entreprise qui ne protège pas adéquatement ses utilisateurs peut même être tenue responsable des attaques et courir des amendes importantes.

De plus, les attaquants peuvent exploiter les vulnérabilités XSS pour envoyer des spams ou lancer des attaques contre d’autres utilisateurs.Pour les utilisateurs, une conséquence peut être le vol de données sensibles. Les scripts malveillants peuvent capturer des cookies, des informations de session ou des données saisies dans des formulaires.

Ces informations peuvent ensuite être utilisées pour prendre le contrôle des comptes ou commettre des fraudes. Les attaques peuvent aussi utiliser le XSS pour afficher de fausses interfaces utilisateur, incitant les victimes à fournir volontairement des données sensibles.

En outre, certains scripts XSS servent de passerelle pour télécharger et exécuter des logiciels malveillants sur les appareils des utilisateurs.Afin d’éviter de telles catastrophes, il est important d’identifier et de corriger les vulnérabilités XSS avant qu’elles ne soient exploitées.

Comment détecter les vulnérabilités XSS ?

Pour sécuriser les applications web, détecter les vulnérabilités XSS est une étape indispensable. Plusieurs méthodes et outils permettent d’y parvenir.Le premier choix consiste souvent à utiliser des outils de sécurité automatisés. On peut citer par exemple Burp Suite, qui permet d’identifier les vulnérabilités XSS via des tests automatisés.

De même, l’outil open source OWASP ZAP aide à analyser les requêtes HTTP et à identifier les failles potentielles. Ces solutions sont rapides à configurer, et efficaces pour couvrir un large éventail de cas courants.

Par ailleurs, un audit manuel des entrées utilisateur est souvent nécessaire pour identifier les failles complexes qui échappent aux outils automatisés.Le processus consiste tout d’abord à identifier toutes les entrées utilisateur dans l’application (formulaires, paramètres d’URL, champs de recherche).On injecte ensuite des scripts malveillants simples pour tester les réponses du serveur, puis on vérifie les comportements dans les pages dynamiques générées par le client (DOM-Based XSS).

Cette méthode a l’avantage d’être utile pour les scénarios complexes, et de permettre une compréhension approfondie des flux de données.Une autre approche est d’effectuer des tests basés sur des frameworks, comme ceux proposés par l’OWASP Testing Guide. Ils fournissent des méthodologies complètes pour détecter les XSS.

Il s’agit notamment de tests de validation des entrées et des sorties, et de vérification des politiques de sécurité comme les Content Security Policies (CSP).Toutefois, on peut également mener des tests spécifiques aux contextes. Par exemple, l’encodage HTML permet par exemple de tester si les balises ou caractères spéciaux sont correctement échappés.

L’exécution JavaScript permet quant à elle de vérifier si les entrées utilisateur peuvent exécuter du JavaScript. De son côté, les manipulations DOM permettent d’identifier les injections possibles dans les scripts côté client.

Les meilleures pratiques pour se protéger

Empêcher les attaques XSS, c’est aussi mettre en place des stratégies robustes qui limitent les possibilités d’injection de scripts malveillants.À l’aide de bibliothèques spécialisées, comme DOMPurify, il est possible de filtrer les données dangereuses pour nettoyer les entrées utilisateur. Tout contenu inattendu ou non conforme aux attentes peut être rejeté.

La validation côté serveur et client consiste à s’assurer que les données sont conformes dès leur réception, et à éviter de se reposer uniquement sur les contrôles côté client qui peuvent être contournés.Une autre astuce est l’encodage des données sensibles. On peut convertir les caractères spéciaux en entités HTML ou en JavaScript pour éviter leur interprétation comme code exécutable.

La mise en place de Content Security Policy (CSP) est également importante. Elle consiste à définir des règles strictes de chargement de contenu, comme d’autoriser uniquement les scripts provenant de sources de confiance ou de bloquer l’exécution de scripts inline ou non autorisés.

Utiliser des frameworks modernes avec protection intégrée permet également d’empêcher certaines injections si les bonnes pratiques sont respectées. On peut citer Angular, React ou Vue.js.Toutefois, le plus important reste la formation des développeurs. Ces derniers doivent comprendre les risques XSS et adopter des pratiques de codage sécurisées.

Plusieurs exemples marquants d’attaques XSS illustrent à quel point ces vulnérabilités peuvent être destructrices.En 2011, une attaque XSS a ciblé les utilisateurs du réseau social Facebook via un lien partagé dans des messages privés.

Lorsqu’un utilisateur cliquait sur le lien, un script malveillant s’exécutait et publiait automatiquement ce même lien sur le mur de l’utilisateur infecté.Ceci a causé une propagation virale rapide, affectant des millions d’utilisateurs. De nombreux utilisateurs ont également perdu confiance envers la plateforme.

Les pires attaques XSS de l’Histoire

De même, en 2017, une vulnérabilité XSS a été découverte dans un plug-in populaire de WordPress. Les attaquants pouvaient injecter des scripts dans les champs de commentaire, affectant tous les utilisateurs qui consultaient la page concernée.

Les hackers ont ainsi volé des données d’utilisateurs, et pris le contrôle de plusieurs sites web. Des milliers de sites ont dû mettre à jour leur plug-in immédiatement.Aujourd’hui encore, de nombreuses vulnérabilités XSS continuent d’être détectées.

La CISA a récemment signalé l’exploitation d’une faille vieille de 5 ans dans jQuery, tandis que des acteurs malveillants ont aussi exploité une vulnérabilité dans le client Roundcube Webmail.En marge des élections en Roumanie, les infrastructures électorales ont aussi été la cible de plus de 85 000 cyberattaques dont certaines exploitaient des failles XSS…

Conclusion : XSS, un grand danger pour les applications web

Le Cross-Site Scripting reste une menace majeure dans le paysage de la cybersécurité, touchant aussi bien les petites applications que les plateformes de renom.

La diversité des attaques, qu’elles soient Reflected, Stored ou DOM-Based, démontre l’ingéniosité des attaquants et souligne l’urgence pour les développeurs et les entreprises de prendre des mesures préventives.

Comme le montrent les récentes actualités, même les technologies bien établies comme jQuery peuvent être exploitées si elles ne sont pas mises à jour régulièrement.Cela met en lumière un impératif : intégrer la sécurité dès les premières étapes du développement, sensibiliser les équipes, et s’appuyer sur des outils modernes pour détecter et corriger les vulnérabilités avant qu’elles ne soient exploitées.

Afin d’apprendre à déjouer efficacement les attaques XSS, vous pouvez choisir DataScientest. Nos formations vous permettront d’acquérir toutes les compétences requises pour devenir analyste, administrateur, consultant ou ingénieur en cybersécurité.

En outre, nous proposons également des cursus d’ingénieur DevOps ou de Software Engineer qui vous permettront d’apprendre à développer des applications web hautement sécurisées et protégées contre le Cross-Site Scripting !

Toutes nos formations s’effectuent à distance en BootCamp, alternance ou continu et permettent de recevoir un diplôme et une certification. Notre organisme est également éligible au financement via CPF ou France Travail. Découvrez DataScientest !

Vous savez tout sur les attaques XSS. Pour plus d’informations sur le même sujet, découvrez notre dossier sur le phishing et notre dossier sur les différents types de cyberattaques !