Comment un simple mot de passe a failli faire tomber le Louvre

Le musée du Louvre utilisait le mot de passe « Louvre » pour protéger son serveur de vidéosurveillance, selon des documents confidentiels issus d’un audit

Le musée du Louvre utilisait le mot de passe « Louvre » pour protéger son serveur de vidéosurveillance, selon des documents confidentiels issus d’un audit

La société de cybersécurité F5 a révélé mercredi qu’un acteur étatique avait compromis ses systèmes et volé des parties du code source BIG-IP ainsi que

Le National Cyber Security Centre (NCSC) du Royaume-Uni a indiqué que les cyberattaques d’importance nationale ont plus que doublé pour atteindre 204 incidents en 2024,

La ville française d’Elne, dans les Pyrénées-Orientales, a été frappée par une attaque par rançongiciel à la mi-octobre 2025, perpétrée par le groupe de cybercriminels

Oracle a publié une alerte de sécurité urgente concernant une vulnérabilité de gravité élevée affectant ses versions d’E-Business Suite 12.2.3 à 12.2.14, qui permet à

Une nouvelle étude de Cybermalveillance.gouv.fr révèle que, si 44 % des dirigeants de petites entreprises françaises se sentent désormais fortement exposés aux menaces cyber, 80

La Kill Chain décrit le chemin qu’un cyberattaquant suit pour atteindre ses objectifs. En comprendre les étapes vous aide à déjouer les menaces avant qu’elles

Introduction : la cybersécurité au quotidien Nos vies numériques prennent de plus en plus de place dans notre quotidien. Nous utilisons nos smartphones pour communiquer,

Depuis 2018, Google a imposé l’usage du protocole HTTPS comme protocole de sécurisation des sites Web. Il est probable que votre propre site ait intégré

Le Shadow IT, ou informatique fantôme, s’infiltre dans les entreprises sans que vous en ayez pleinement conscience. Outils non autorisés, usages hors radar, données exposées…

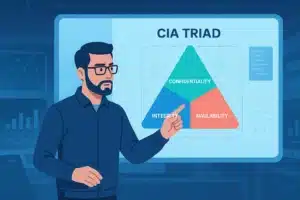

Notre quotidien, nos vies, notre travail, nos loisirs reposent désormais sur des services numériques. Or, depuis deux ans, tous les grands rapports (Verizon, ENISA, CrowdStrike,

Vous souhaitez faire vos premiers pas dans la cybersécurité ou renforcer vos compétences ? La certification CompTIA Security+ s’impose comme une référence incontournable pour démarrer

La certification qualité a été délivrée au titre des catégories d’actions suivantes :

- Actions de formation

- Actions de formation par apprentissage