Notre quotidien, nos vies, notre travail, nos loisirs reposent désormais sur des services numériques. Or, depuis deux ans, tous les grands rapports (Verizon, ENISA, CrowdStrike, Unit 42…) décrivent la même tendance : les attaques montent en nombre, en puissance et en professionnalisme.

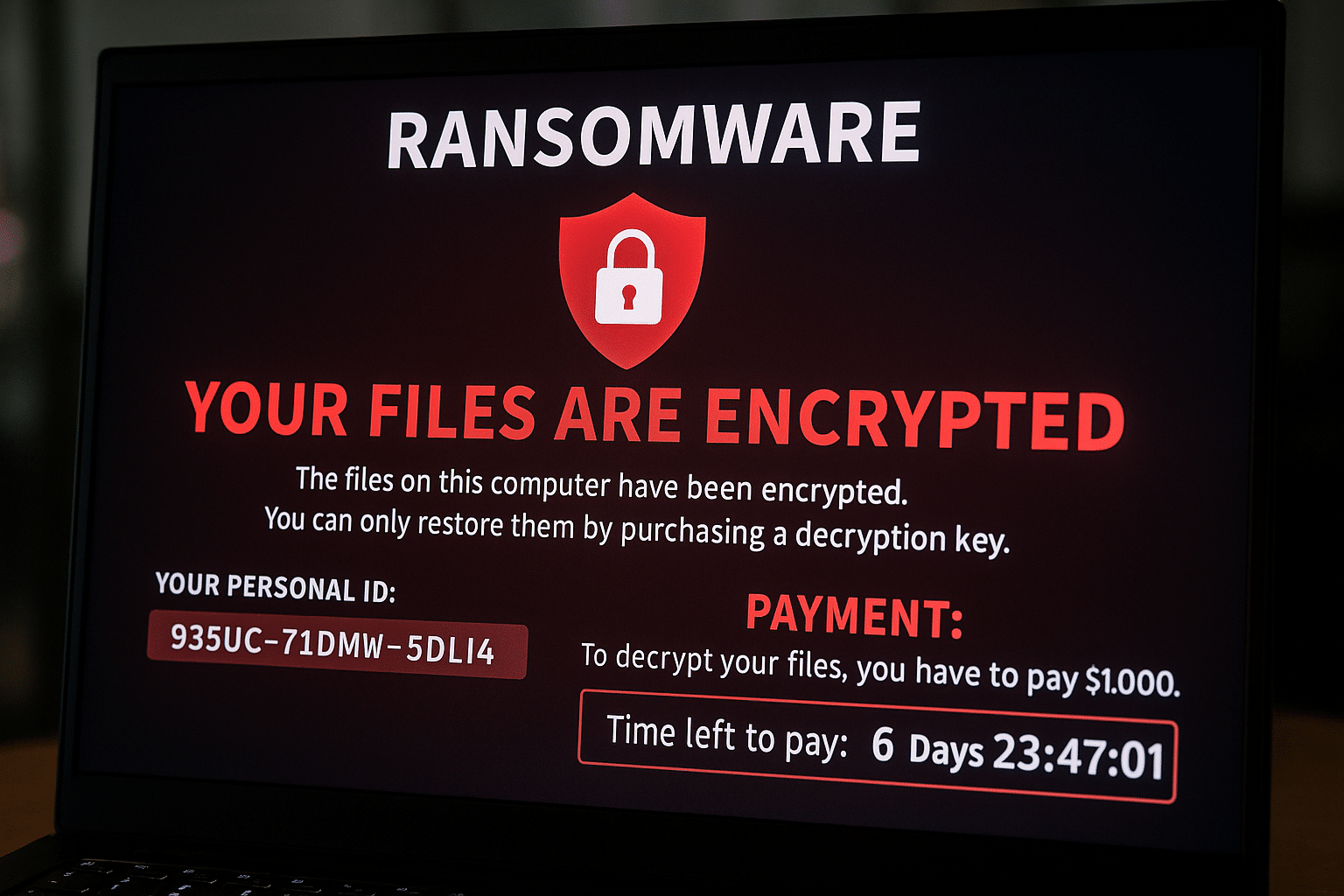

1. Les rançongiciels : payer ou perdre ses données ?

Un rançongiciel chiffre vos fichiers puis réclame de l’argent pour les rendre lisibles. En 2024, ces logiciels malveillants ont encore frappé des hôpitaux, des PME, des collectivités. La nouveauté ? Le modèle, désormais « as-a-Service », se perfectionne : affiliation, help-desk pour les victimes. Les attaquants ajoutent une « double extorsion ». Ils copient d’abord les données et menacent de les publier si la rançon n’est pas versée. Même les sauvegardes ne suffisent plus, il faut empêcher l’intrusion avant qu’elle ne se produise.

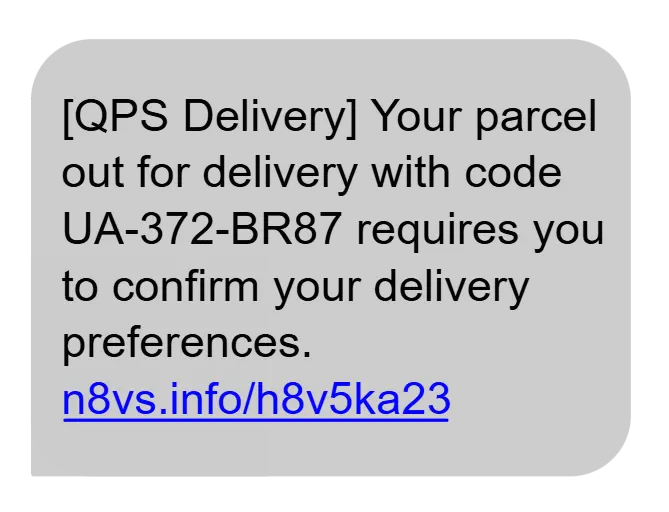

2. Phishing & ingénierie sociale

Le phishing est l’hameçonnage numérique, un faux mail ou SMS vous incite à cliquer, la page de connexion imitée récolte vos identifiants. En 2025, ces messages peuvent même reprendre votre style d’écriture grâce à l’intelligence artificielle. Autre variante, la fraude « Business Email Compromise », un faux mail du « PDG » ordonne un virement urgent. Vérifiez l’adresse de l’expéditeur, analysez les liens avant de cliquer et, en cas de doute, appelez vous-même la personne censée avoir envoyé la demande.

3. L’intelligence artificielle… des deux côtés

L’IA est un couteau suisse. Elle aide les défenseurs à repérer les anomalies, mais elle soutient aussi les attaquants. Elle sert à :

- Créer des e-mails de phishing personnalisés ;

- Générer des malwares qui changent sans cesse d’apparence ;

- Aider un botnet (réseau d’ordinateurs piratés) à viser la bonne cible

L’autre face du problème est que les modèles d’IA eux-mêmes peuvent être piratés (empoissonnement des données d’entraînement, détournement de chatbot). Si vous utilisez l’IA, traitez-la comme un actif critique donc journalisez son usage, surveillez l’accès aux clés d’API, etc…

4. Erreurs de configuration dans le cloud

Les services en ligne (AWS, Azure, Google Cloud…) simplifient la vie, mais une mauvaise configuration suffit à exposer des millions de dossiers. Fin 2023, Toyota a ainsi laissé publiques des données de localisation de véhicules. Le conseil vaut pour toutes les tailles d’entreprises, c’est-à-dire activer la double authentification sur la console d’administration, vérifier régulièrement les droits des comptes, chiffrer les données sensibles et surveiller les journaux d’accès.

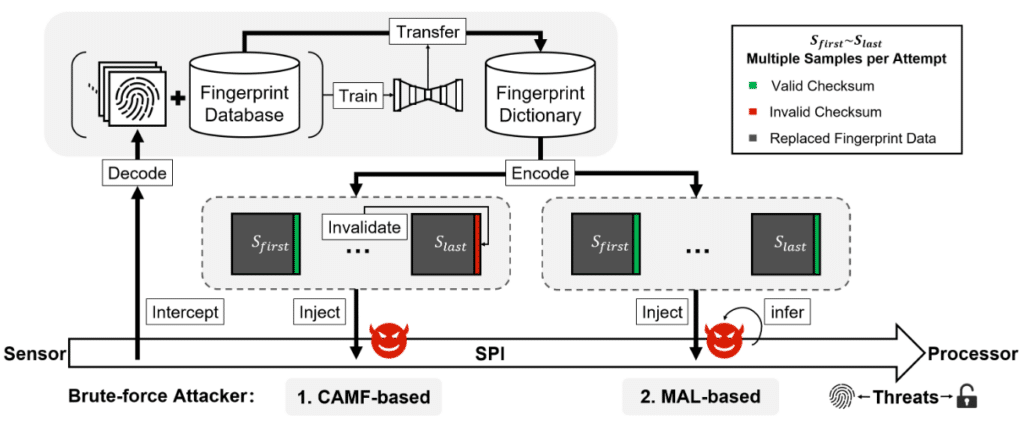

Une caméra de surveillance, un thermostat ou un bras robotisé mal sécurisé peut devenir la porte d’entrée d’un pirate. Au mieux, l’appareil rejoint un botnet, un réseau d’objets piratés, utilisé pour des attaques massives. Au pire, l’assaillant s’invite sur le réseau industriel et interrompt la production. Les bon réflexes sont de changer les mots de passe par défaut, isoler ces objets sur un sous-réseau, mettre à jour dès que possible.

6. Chaîne d’approvisionnement logicielle

Plutôt que d’attaquer directement leur cible, certains pirates s’infiltrent chez un fournisseur de logiciels, glissent un code malveillant dans une mise à jour légitime, puis laissent le logiciel infecter tous les clients. L’affaire SolarWinds (en 2020) ou la mise à jour compromise du logiciel 3CX (en 2023) l’ont démontré. Les entreprises adoptent donc le SBOM (Software Bill of Materials), un « inventaire » de leurs composants pour mieux suivre les correctifs.

7. Les groupes APT : quand la géopolitique s’invite

Les APT (Advanced Persistent Threats) sont des groupes souvent liés à des États. Ils disposent de budgets et de temps pour voler de la propriété intellectuelle ou saboter des infrastructures critiques. Les tensions internationales (guerre en Ukraine, rivalités économiques) entretiennent leur activité. Pour les entreprises des secteurs sensibles, la veille stratégique (indicateurs de compromission, bonnes pratiques de segmentation réseau) devient indispensable.

8. Attaques DDoS

Une attaque DDoS consiste à inonder un serveur avec un très grand nombre de requêtes pour le saturer et le rendre indisponible. La technique la plus récente est l’attaque HTTP/2 Rapid Reset, qui atteint des sommets avec plus de 200 millions de requêtes par seconde. Les attaquants utilisent ces méthodes pour faire du chantage, protester contre une organisation ou masquer un piratage en cours. Pour s’en protéger, il est essentiel de mettre en place des systèmes de filtrage en amont et des solutions de secours comme des sites miroirs ou des pages d’attente.

9. Fuites et extorsion de données

Dès qu’une base de données client apparaît sur le dark web, l’entreprise perd argent et réputation. Les fuites peuvent venir d’un piratage (data breach) ou d’une erreur humaine (data leak). Depuis peu, certains groupes volent les informations puis revendiquent une rançon sans même chiffrer les systèmes. Pour limiter les dégâts vous pouvez : chiffrer les données sensibles, réduire l’accès au strict nécessaire et surveiller toute exfiltration inhabituelle.

10. Vulnérabilités zéro-day et patch express

Une faille zéro-day est inconnue de l’éditeur quand l’attaquant l’exploite. Selon Google, en 2023, près de cent ont été observées dans la nature. Même quand un correctif sort, les pirates se dépêchent de l’utiliser avant que tout le monde ne l’installe. D’où l’importance de la gestion des correctifs ! Patchez en priorité ce qui est exposé sur Internet (VPN, messagerie, serveurs web) et, en attendant, filtrez ou segmentez.

Ce que l’OWASP prépare pour son Top 10

L’OWASP (Open Web Application Security Project) publie une liste des dix principales failles de sécurité web tous les quatre ans. En 2021, les thèmes marquants étaient : l’accès illégitime, l’intégrité logicielle et la conception non sécurisée. Pour 2025, le focus évolue vers trois points : la chaîne d’approvisionnement logicielle, la sécurité des API et microservices, et les méthodes d’authentification. Si les injections SQL ou XSS restent des menaces, les frameworks modernes compliquent leur exploitation. L’OWASP préconise désormais le DevSecOps, une approche intégrant la sécurité dès le développement.

En conclusion

En 2025, les cyberattaques vont plus vite, touchent plus large et s’appuient sur l’intelligence artificielle. Pourtant, la majorité des incidents partagent un point commun : une simple faille humaine ou technique ouverte depuis trop longtemps. Se protéger n’est pas qu’une affaire de budgets colossaux, c’est d’abord une question d’hygiène de base : mises à jour, vérification des e-mails suspects, gestion rigoureuse des accès, sauvegardes hors ligne et responsables nommés. Cultiver ces bons réflexes vaut mieux qu’un pare-feu dernier cri laissé sans surveillance. La cybersécurité, finalement, est moins un problème de gadgets qu’une histoire de comportements.

Bibliographie

- Verizon – « Data Breach Investigations Report 2024 »

https://www.verizon.com/business/resources/Tb2/infographics/2024-dbir-finance-snapshot.pdf

- ENISA – « Threat Landscape 2023 »

https://www.enisa.europa.eu/sites/default/files/publications/ENISA%20Threat%20Landscape%202023.pdf

- IBM – « Cloud security evolution: Years of progress and challenges »

https://www.ibm.com/think/insights/cloud-security-evolution-progress-and-challenges

- Palo Alto Networks – « Unit 42 Threat Intelligence Reports »

https://unit42.paloaltonetworks.com/

- Google Threat Analysis Group – « A Review of 0-days Exploited In-The-Wild in 2023 »

https://blog.google/technology/safety-security/a-review-of-zero-day-in-the-wild-exploits-in-2023

- Cloudflare – « HTTP/2 Zero-Day vulnerability results in record-breaking DDoS attacks »

https://blog.cloudflare.com/zero-day-rapid-reset-http2-record-breaking-ddos-attack

- Google Cloud – « A review of zero-day in-the-wild exploits in 2023″

https://blog.google/technology/safety-security/a-review-of-zero-day-in-the-wild-exploits-in-2023

- OWASP – « OWASP Top Ten (2021) »

https://owasp.org/www-project-top-ten/

- OWASP – « API Security Top 10 (2023) »