L’OSINT, ou renseignement d’origine open source, bouleverse les codes de la cybersécurité. Grâce à des informations accessibles publiquement, il permet d’anticiper les menaces, de mener des enquêtes, et de protéger les organisations sans enfreindre la loi. Découvrez comment fonctionne l’OSINT, quels outils utiliser et pourquoi cette discipline devient incontournable dans les métiers de la cybersécurité.

Qu’est-ce que l’OSINT ?

Définition de l’Open Source Intelligence

L’OSINT, pour Open Source Intelligence, désigne la collecte et l’analyse d’informations publiques. Cela inclut les réseaux sociaux, les sites web, les forums, ou encore les bases de données en libre accès.

Historiquement, cette approche remonte aux services de renseignement militaire, qui exploitaient déjà les médias pour détecter des signaux faibles. Aujourd’hui, à l’ère du numérique, tout le monde peut s’y initier.

L’OSINT est l’un des moyens les plus intelligents, mais aussi les plus éthiques, d’accéder à une mine d’informations sans jamais violer la loi.

OSINT vs renseignement classique : Quelles différences ?

Le renseignement classique repose sur des méthodes confidentielles, parfois intrusives, voire illégales. L’OSINT, lui, se limite à ce qui est visiblement accessible.

Cette distinction fait toute la force de l’OSINT. Il s’agit de rester dans la légalité, tout en exploitant des données souvent sous-estimées. En revanche, la rigueur est essentielle : tout n’est pas forcément fiable, même si c’est public.

Est-ce que l’OSINT est légal ?

Absolument. Tant qu’il s’agit de données accessibles sans piratage, nous respectons le cadre légal. Cela inclut bien sûr le RGPD en Europe, qui protège les données personnelles.

Cela dit, la légalité ne suffit pas toujours. Nous pensons qu’il est essentiel d’intégrer une démarche éthique : si une donnée est sensible, même publique, vaut-elle vraiment la peine d’être exploitée ?

À quoi sert l’OSINT aujourd’hui ?

L’OSINT dans la cybersécurité

En cybersécurité, l’OSINT est un allié redoutable. Il permet d’identifier des failles visibles, d’analyser les informations exposées par erreur (comme des emails ou des ports ouverts), et de cartographier des menaces avant qu’elles ne frappent.

C’est une démarche que nous jugeons indispensable dans toute stratégie de défense : proactive, légale, et souvent négligée.

L’OSINT dans les enquêtes OSINT "recherche personne"

Vous cherchez à retrouver quelqu’un, vérifier une identité, ou croiser des informations ? L’OSINT peut vous aider, en exploitant les traces numériques laissées volontairement (ou non) sur le web.

Dans ce cadre, chaque détail compte : une adresse mail, un pseudo, une photo… À condition de savoir où chercher, on peut souvent remonter le fil.

L’OSINT pour les entreprises et les institutions

Les organisations ont tout à gagner à intégrer l’OSINT à leur veille stratégique. Cela leur permet de :

- surveiller leur e-réputation,

- détecter des signaux faibles liés à la concurrence,

- prévenir des attaques de type social engineering.

OSINT et piratage : Un usage détourné des données publiques

Malheureusement, les pirates utilisent aussi l’OSINT. Ils s’en servent pour personnaliser des attaques, identifier des cibles vulnérables ou concevoir des escroqueries plus crédibles.

C’est pourquoi il est crucial, en tant qu’individu ou entreprise, de contrôler les informations que l’on expose. En somme, mieux connaître l’OSINT, c’est aussi mieux s’en protéger.

Comment fonctionne une démarche OSINT ?

OSINT passive vs OSINT active

Avant de commencer, il est utile de distinguer deux grandes approches. L’OSINT passive consiste à collecter des informations sans interagir avec la cible. Autrement dit, on observe, on fouille, mais sans laisser de trace. C’est idéal pour rester discret.

À l’inverse, l’OSINT active implique une action directe : envoyer un message, s’inscrire sur un site, poser des questions sous couverture… C’est plus risqué, mais parfois nécessaire pour aller plus loin.

Nous vous conseillons de privilégier l’approche passive lorsque c’est possible. Elle est légale, éthique, et souvent suffisamment efficace.

| Critère | OSINT Passive | OSINT Active |

|---|---|---|

| Interaction | Aucune, l’observation se fait discrètement | Interaction directe avec la cible (messages, actions) |

| Niveau de risque | Faible, car non intrusif | Plus élevé, peut être détecté |

| Usage typique | Recherche initiale, veille discrète | Investigation poussée, accès ciblé |

| Légalité | Entièrement légale | Légale si elle respecte les limites éthiques |

| Exemples | Consultation de profils publics, Google Dorks | Création de faux profils, échanges directs |

| Recommandation | À privilégier par défaut | À utiliser avec prudence |

Les étapes typiques d’une investigation OSINT

Pour que vous visualisiez mieux le processus, voici les grandes étapes d’une démarche OSINT classique :

- Définir un objectif clair : que cherchons-nous exactement ?

- Lister les sources potentielles d’information.

- Collecter les données à l’aide d’outils adaptés tels qu’un Data Warehouse.

- Analyser, croiser, trier pour vérifier la cohérence

- Produire un rapport synthétique, facile à comprendre et exploitable.

Cela peut sembler simple, mais une bonne enquête OSINT demande méthode, curiosité, et discernement.

Quelles données peut-on exploiter ?

Différents types de données seront exploités selon le contexte, mais en général, nous nous intéressons à :

- des profils sociaux publics (LinkedIn, Facebook…),

- des noms de domaine ou adresses e-mail,

- des documents PDF indexés par Google,

- des photos, métadonnées, historiques de site,

- ou encore des données techniques (IP, ports, DNS…).

Tout ce qui est public est potentiellement exploitable, à condition de bien savoir où chercher.

Les trois caractéristiques d’une donnée OSINT

Pour être réellement utile, une donnée OSINT doit être accessible et librement disponible, sans piratage. Il faut également garantir sa fiabilité et s’assurer qu’elle soit issue d’une source vérifiable mais également en lien direct avec notre objectif donc qu’elle soit pertinente. Si une information ne coche pas ces trois cases, mieux vaut s’en méfier.

Quels sont les meilleurs outils OSINT en 2024 ?

Outils incontournables : Shodan, Maltego, SpiderFoot, theHarvester…

Ces noms vous sont peut-être inconnus, mais ils font partie des piliers de l’OSINT :

| Outil | Fonction principale |

|---|---|

| Shodan | Explore les objets connectés (serveurs, caméras, IoT) accessibles sur le web |

| Maltego | Visualise les relations entre personnes, entreprises, noms de domaine, adresses IP |

| SpiderFoot | Automatise la collecte de données depuis de nombreuses sources OSINT |

| theHarvester | Récupère des e-mails, noms de domaine, sous-domaines, et adresses IP publiques |

Zoom sur OSINT Framework

Si vous débutez, il est nécessaire d’utiliser un framework et l’OSINT Framework est un allié précieux. Il s’agit d’une plateforme gratuite qui regroupe des centaines d’outils classés par usage : réseaux sociaux, emails, données techniques, etc.

Ce site nous aide à ne rien oublier et à toujours choisir l’outil le plus adapté à notre objectif.

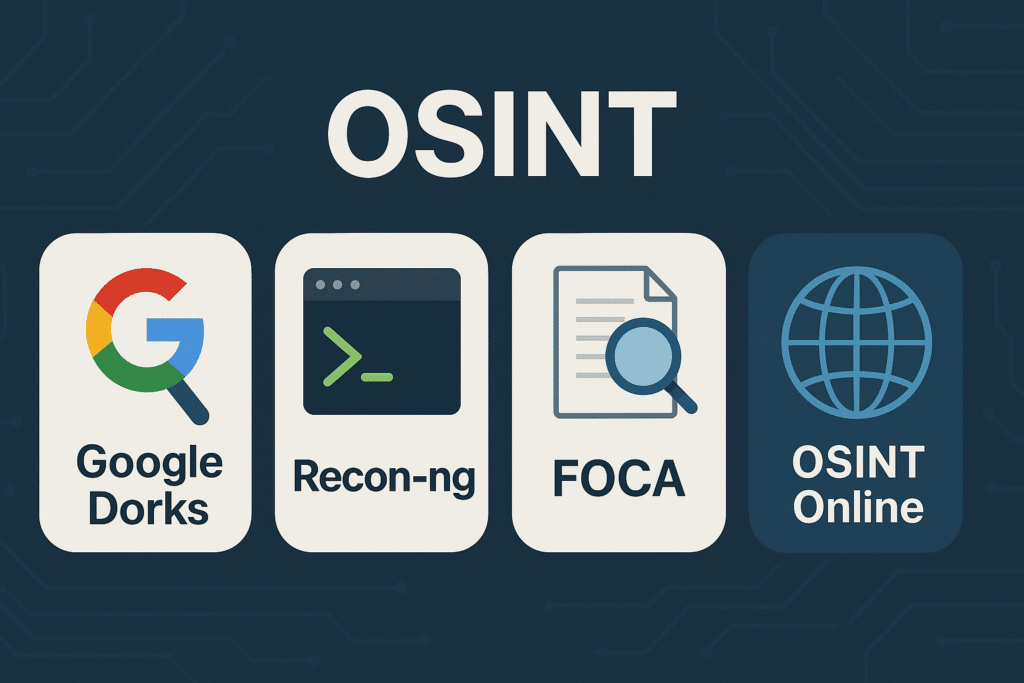

Les meilleurs outils OSINT gratuits

Bonne nouvelle : vous n’avez pas besoin de payer pour débuter.

- Google Dorks : des recherches avancées dans Google, ultra précises.

- Recon-ng : framework en ligne de commande, très complet.

- FOCA / Metagoofil : pour extraire des métadonnées dans des documents.

Avec ces outils, vous pouvez déjà faire beaucoup de choses, sans investir un centime.

OSINT online : Plateformes et sites de référence

Voici quelques sites en ligne utilisés au quotidien :

- Have I Been Pwned : pour vérifier si une adresse email a fuité.

- Wayback Machine : pour consulter d’anciennes versions de sites.

- Hunter.io : pour trouver des adresses email associées à un domaine.

- Whois / DNSlytics : pour obtenir des infos techniques sur un site.

Ces plateformes sont à la fois puissantes, fiables, et simples à utiliser. Si vous débutez, commencez par là.

Comment se former à l’OSINT ?

Compétences clés pour devenir expert OSINT

Pour devenir un véritable expert OSINT, vous devez développer un socle de compétences à la fois techniques et analytiques. Il est essentiel de savoir chercher l’information au bon endroit, de manier avec précision les outils de collecte, et surtout, d’interpréter les données avec recul et discernement. La curiosité, la rigueur, et la patience sont vos meilleures alliées dans ce métier. Vous devrez aussi comprendre les fondamentaux de la cybersécurité, vous familiariser avec quelques scripts ou lignes de commande, et adopter une logique d’enquête. Plus vous serez capable de croiser les données, plus vos analyses gagneront en pertinence.

Travailler dans l’OSINT : Quels débouchés ?

Aujourd’hui, les débouchés dans l’OSINT sont nombreux et diversifiés. Vous pouvez intégrer une entreprise comme analyste, rejoindre une cellule de veille au sein d’une organisation publique, ou encore intervenir dans le cadre de missions ponctuelles pour identifier des menaces, détecter des fuites, ou mieux comprendre l’environnement concurrentiel d’une marque. Il existe aussi des besoins croissants dans les domaines du journalisme d’investigation, de la sécurité nationale, ou de la protection de la vie privée. En bref, si vous aimez observer, connecter, comprendre, l’OSINT est un terrain de jeu riche et stimulant.

Se former avec DataScientest : Un parcours adapté aux enjeux cyber

Chez DataScientest, vous pouvez suivre une formation en cybersécurité. Nos formations sont des cursus conçus pour celles et ceux qui veulent développer des compétences concrètes, utiles dès les premières missions. L’apprentissage est progressif, mêlant cas réels, outils utilisés sur le terrain, et accompagnement pédagogique personnalisé. Vous bénéficiez également d’un cadre structurant, où chaque notion est contextualisée dans des situations proches du monde professionnel. Si vous cherchez une formation complète, rigoureuse, et adaptée aux besoins actuels du marché, c’est un excellent point de départ.

OSINT : un levier stratégique pour les métiers de la cybersécurité

Enjeux de souveraineté numérique

Dans un monde où l’information circule vite, maîtriser l’OSINT devient un enjeu de souveraineté. Les États, les entreprises, mais aussi les collectivités locales doivent pouvoir surveiller ce qui se dit, ce qui se diffuse, et ce qui pourrait les fragiliser. En collectant des données publiques de manière structurée, vous contribuez à renforcer la résilience des organisations, à prévenir les crises, et à éclairer les prises de décision. L’OSINT, dans ce contexte, devient un outil d’autodéfense numérique, parfois sous-estimé, mais redoutablement efficace.

Les défis éthiques et juridiques de l’Open Source Intelligence

L’OSINT ne doit pas devenir un prétexte à tout. Même si l’information est publique, elle n’est pas toujours libre de droit. Vous devez respecter le cadre légal, notamment les réglementations sur les données personnelles comme le RGPD. Au-delà du droit, il y a aussi une question d’éthique. Faut-il vraiment exploiter une donnée si elle peut porter atteinte à la vie privée, même indirectement ? À notre sens, faire de l’OSINT, c’est aussi faire preuve de responsabilité, et savoir quand s’arrêter. Cette conscience professionnelle est ce qui distingue un bon analyste d’un simple curieux.

Conclusion

L’OSINT s’impose aujourd’hui comme un pilier incontournable de la cybersécurité moderne. Accessible, puissant et légal, il permet de transformer des données publiques en leviers d’action stratégiques. Mais sa force réside autant dans les outils que dans l’humain : la capacité à chercher, à croiser, à comprendre, et surtout, à décider de ce qui doit — ou non — être utilisé.