Dans un contexte où les cybermenaces deviennent de plus en plus sophistiquées, l’architecture Zero Trust s’impose comme un modèle de sécurité innovant. Initialement conceptualisé par Stephen Paul Marsh en 1994 dans sa thèse doctorale, puis popularisé par John Kindervag de Forrester Research en 2010, ce concept révolutionne notre approche de la sécurité informatique.

Google a été l’un des premiers géants technologiques à adopter cette approche en 2009 avec son initiative BeyondCorp, démontrant ainsi la viabilité du concept à grande échelle.

Comprendre l'Architecture Zero Trust

L’architecture Zero Trust repose sur un principe fondamental : « never trust, always verify » (ne jamais faire confiance, toujours vérifier). Contrairement aux approches traditionnelles qui accordent une confiance implicite aux utilisateurs internes, le Zero Trust considère chaque accès comme potentiellement suspect, qu’il provienne de l’intérieur ou de l’extérieur du réseau.

Cette approche révolutionnaire se caractérise par une authentification continue et contextuelle des utilisateurs et des devices, des contrôles d’accès granulaires basés sur l’identité et le contexte, une segmentation fine du réseau avec des périmètres définis par logiciel, une surveillance constante du trafic réseau et des comportements utilisateurs, ainsi qu’une politique de moindre privilège strictement appliquée.

Principes Fondamentaux

L’authentification dans un environnement Zero Trust n’est plus un événement ponctuel mais un processus continu. Chaque accès aux ressources nécessite une vérification, indépendamment de l’emplacement de l’utilisateur ou du device. Cette approche s’adapte parfaitement au contexte actuel du travail à distance et du cloud computing. Les systèmes vérifient en permanence l’identité de l’utilisateur, l’état de sécurité du device, le contexte de la connexion et le comportement de l’utilisateur.

Les accès sont strictement contrôlés selon le principe du moindre privilège : les utilisateurs reçoivent uniquement les droits strictement nécessaires à l’accomplissement de leurs tâches. Cette granularité dans la gestion des accès nécessite une définition précise des rôles et responsabilités, accompagnée d’une révision régulière des droits. L’automatisation de la gestion des privilèges et un monitoring constant des accès accordés viennent compléter ce dispositif.

La micro-segmentation du réseau constitue un autre pilier fondamental. Le réseau est divisé en segments isolés, chacun nécessitant une authentification spécifique. Cette approche permet de limiter la propagation latérale des menaces en cas de compromission. Elle comprend l‘isolation des ressources critiques, la création de zones de sécurité distinctes, et l’application de politiques de sécurité spécifiques pour chaque segment.

Implémentation Progressive

La mise en œuvre d’une architecture Zero Trust doit suivre une approche méthodique, particulièrement pour les organisations disposant d’une infrastructure IT complexe. La phase d’évaluation et de planification débute par un audit complet de l’infrastructure existante, suivi de l‘identification des ressources critiques et de l’analyse des flux de données. Les objectifs de sécurité sont ensuite clairement définis.

La phase de préparation nécessite une formation approfondie des équipes IT, une mise à jour des systèmes existants, et l’élaboration de nouvelles politiques de sécurité. La sélection des solutions techniques appropriées s’effectue en fonction des besoins spécifiques de l’organisation.

L’implémentation elle-même se fait de manière progressive, par segments. Chaque étape est accompagnée de tests rigoureux et d’une validation des contrôles. Les politiques sont ajustées en fonction des retours d’expérience, et les utilisateurs sont formés aux nouvelles pratiques.

Considérations Importantes et Défis

Plusieurs points d’attention méritent une considération particulière. Les postes d’administration doivent être traités de manière spécifique pour maintenir la capacité d’intervention en cas de crise. La transformation doit s’accompagner d’une gestion rigoureuse des risques, et l’inventaire des terminaux reste crucial pour la sécurité globale. L’impact sur la productivité doit être soigneusement évalué et minimisé.

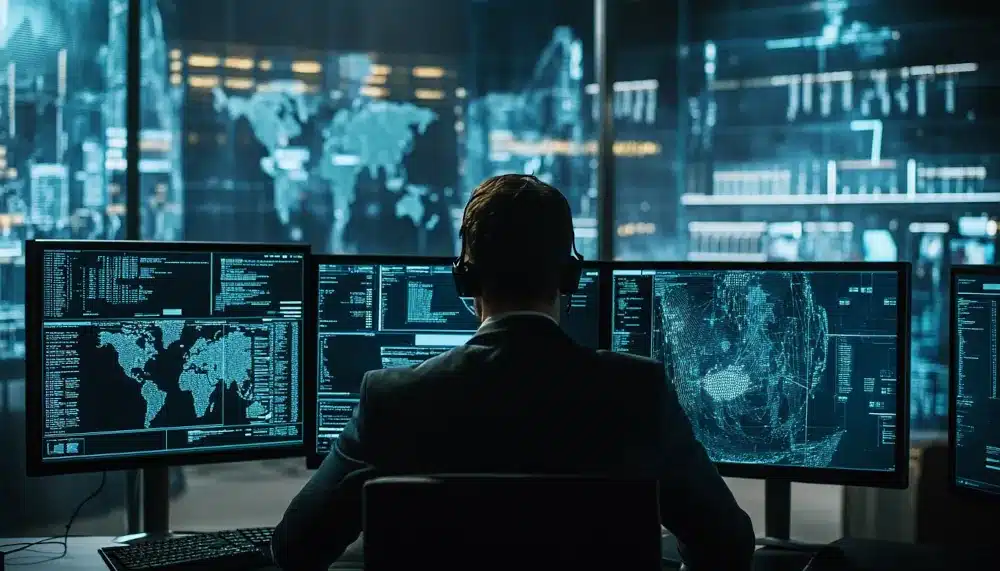

Les défis techniques sont nombreux. L’organisation doit maintenir une visibilité complète sur le réseau et les accès, disposer d’outils de surveillance sophistiqués pour une détection efficace des anomalies, et assurer une cohérence dans l’application des politiques de sécurité. La gestion de la complexité accrue des systèmes d’authentification représente également un défi majeur.

Solutions et Technologies

L’architecture Zero Trust s’appuie sur un ensemble de technologies modernes. Au niveau de l’infrastructure, le Software-Defined Perimeter (SDP), qui crée une architecture réseau invisible et dynamique où les ressources ne sont accessibles qu’après authentification et autorisation strictes, sécurise les accès utilisateurs, tandis que les passerelles de segmentation surveillent le trafic réseau. Les solutions de Network Access Control (NAC) nouvelle génération et les systèmes d’authentification multifacteur complètent le dispositif.

La surveillance et l’analyse reposent sur des outils d’analyse comportementale (UEBA), des solutions de gestion des identités et des accès (IAM), des plateformes de monitoring en temps réel, et des systèmes de détection et de réponse aux incidents.

Documentation et Validation

Une documentation précise est essentielle. Elle doit inclure un inventaire détaillé et actualisé de tous les assets, une description exhaustive des flux de données et des interdépendances, ainsi que des procédures claires pour la gestion des accès. Des guides d’utilisation doivent être créés pour les utilisateurs finaux.

Les tests et la validation comprennent la mise en place d’environnements de test représentatifs, des tests de charge pour évaluer l’impact sur les performances, des tests de pénétration réguliers, et la validation de la conformité avec les réglementations en vigueur.

Applications Sectorielles

Le secteur financier illustre parfaitement les bénéfices de l’architecture Zero Trust. Les institutions financières l’ont adoptée pour protéger leurs transactions sensibles, sécuriser les données clients, respecter les réglementations strictes du secteur, et gérer l’accès aux systèmes critiques.

D’autres exemples d’applications peuvent être :

- Industrie manufacturière : Sécurisation des systèmes de contrôle industriels (ICS) et de la propriété intellectuelle

- Commerce en ligne : Protection des données de paiement et des informations clients

- Education : Sécurisation des données des étudiants et des ressources pédagogiques

Perspectives d'Évolution

L’intégration de l‘intelligence artificielle et du machine learning dans l’architecture Zero Trust ouvre de nouvelles perspectives. Elle permettra une détection plus précise des comportements anormaux, une automatisation accrue des réponses aux incidents, une adaptation dynamique des politiques de sécurité, et une amélioration continue des mécanismes de protection.

Conclusion

L’architecture Zero Trust représente une évolution majeure dans la conception de la sécurité informatique. Bien que sa mise en œuvre complète puisse être complexe, une approche progressive permet aux organisations de bénéficier de ses avantages tout en maintenant la continuité opérationnelle. Dans un monde où les menaces cybernétiques évoluent constamment, le Zero Trust s’impose comme un modèle incontournable pour protéger efficacement les ressources informatiques et s’adapter aux nouveaux défis de la transformation numérique.