Social Engineering bedeutet, dass eine Person manipuliert wird, um sie dazu zu bringen, Malware herunterzuladen oder ihre Daten preiszugeben. Erfahren Sie alles, was Sie über diese gefährliche Bedrohung der Cybersicherheit wissen müssen...

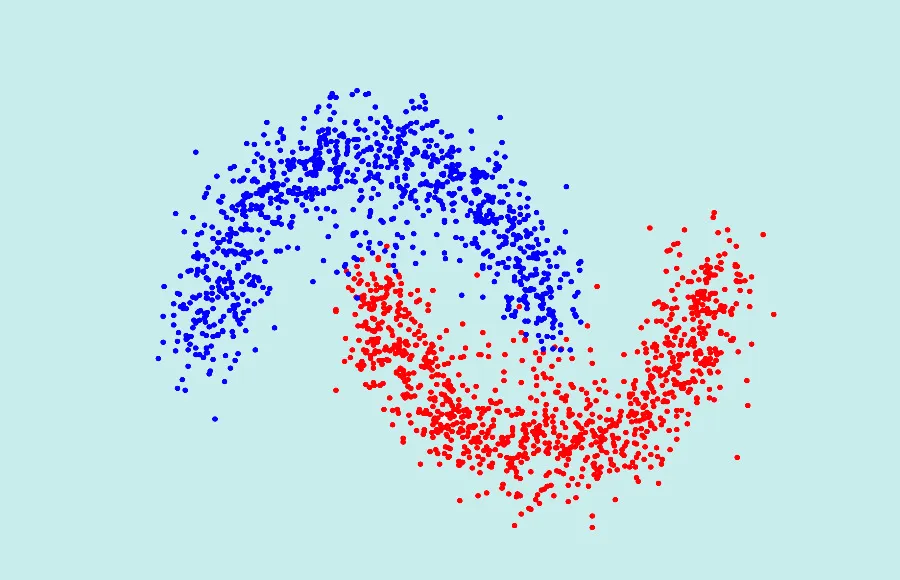

Spectral Clustering: Moderne Antiviren-Software ist heutzutage in der Lage, die meisten Malware-Programme zu blockieren. Es gibt jedoch immer noch ein schwaches Glied in der Kette der Cybersicherheit: den Menschen.

Keine Software ist in der Lage, Manipulation und Täuschung zu verhindern. Aus diesem Grund setzen Cyberkriminelle Social Engineering ein.

Was ist Social Engineering ?

Social Engineering ist die Ausnutzung der menschlichen Psychologie, um in Computersysteme einzudringen oder Zugang zu vertraulichen Daten zu erhalten. Für Cyberkriminelle ist dies eine Alternative zu Hacking-Techniken.

Anstatt nach einer Schwachstelle in einer Software zu suchen, die ausgenutzt werden kann, kann ein Cyberkrimineller beispielsweise einen Mitarbeiter anrufen und sich als Kollege der IT-Abteilung ausgeben. Auf diese Weise kann er den Anrufer dazu bringen, sein Passwort preiszugeben.

Der Begriff „Social Engineering“ wurde in den 1990er Jahren durch den berühmten Hacker Kevin Mitnick populär gemacht. Wahrscheinlich gibt es diese Praxis jedoch schon seit den Anfängen der Menschheit und den ersten Betrügereien.

Daher ist es nicht ausreichend, in die IT- und physischen Sicherheitslösungen eines Unternehmens zu investieren. Selbst bei einer äußerst robusten Cyberverteidigung kann ein Cyberkrimineller immer noch erfinderisch sein, um einen Mitarbeiter in eine Falle zu locken. Daher ist es von entscheidender Bedeutung, die Belegschaft über Best Practices der Cybersicherheit aufzuklären.

Auch interessant: DevSecOps

Wie funktioniert Social Engineering?

Der Begriff „Social Engineering“ umfasst eine Vielzahl von Methoden. Gemeinsam ist diesen Techniken, dass sie die universellen Schwächen der menschlichen Natur wie Gier, Neugier, Höflichkeit oder Respekt vor Autoritäten ausnutzen.

Social Engineering kann in der realen Welt stattfinden. Beispielsweise kann ein Krimineller in einer FedEx-Uniform in ein Büro eindringen.

Heutzutage finden die meisten sozialen Interaktionen jedoch online statt. Daher ist es logisch, dass die meisten Social Engineering-Angriffe ebenfalls im Internet stattfinden.

Beispiele hierfür sind Phishing- und Smishing-Angriffe. Diese Art von Cyberangriffen beruht vollständig auf Täuschung und Identitätsdiebstahl, da sie darauf abzielen, das Opfer dazu zu bringen, Malware auf seinem PC oder Smartphone zu installieren.

Oft ist Social Engineering nur der erste Schritt eines größeren Cyberangriffs. Beispielsweise kann ein Hacker Phishing verwenden und sich als Verwandter des Opfers ausgeben, um es zum Herunterladen von Malware zu bewegen. Anschließend nutzt er seine technischen Fähigkeiten, um die Kontrolle über das infizierte Gerät zu erlangen und es zu missbrauchen.

Spectral Clustering: Beispiele für Social-Engineering-Angriffe

Der beste Weg, Social Engineering zu verstehen, ist, sich Beispiele von Angriffen aus der Vergangenheit anzusehen. Von den vielen Techniken des Social Engineering haben sich drei als besonders effektiv erwiesen.

Einer der grundlegendsten Ansätze besteht darin, die Gier des Opfers auszunutzen. Der bekannte „Nigerian 419“-Betrug beispielsweise versucht, das Opfer dazu zu bringen, einer kranken Person dabei zu helfen, ihr Geld an eine ausländische Bank zu überweisen, um im Gegenzug einen Teil des Geldes zu erhalten.

Seit Jahrzehnten überschwemmen „Nigerianischer Prinz“-E-Mails die Mailboxen der Welt, so dass sie zu einem Witz geworden sind. Dennoch bleibt diese Technik des Social Engineering effektiv und viele Menschen fallen darauf herein.

Im Jahr 2007 gab der Schatzmeister eines Landkreises in Michigan einem Betrüger 1,2 Mio. USD an öffentlichen Geldern, in der Hoffnung, damit etwas Geld zu verdienen.

Ein weiterer häufig verwendeter Köder ist die Aussicht auf einen attraktiven neuen Job. Im Jahr 2011 wurde das Cybersicherheitsunternehmen RSA kompromittiert, als zwei Mitarbeiter eine Malware im Anhang einer Phishing-E-Mail mit dem Dateinamen „Einstellungsplan 2011“ öffneten.

Eine andere Methode des Social Engineering besteht darin, die Identität des Opfers anzunehmen. Bei einem seiner ersten Betrügereien verschaffte sich der Hacker Kevin Mitnick Zugang zu den OS-Entwicklungsservern der Digital Equipement Corporation, indem er bei dem Unternehmen anrief und behauptete, einer der Hauptentwickler zu sein.

Er gab an, dass er Schwierigkeiten beim Einloggen habe und erhielt sofort eine neue Benutzerkennung und ein Passwort. Und obwohl diese Geschichte aus dem Jahr 1979 stammt, funktioniert diese rudimentäre Falle auch heute noch.

Im Jahr 2016 konnte ein Hacker die Kontrolle über eine E-Mail-Adresse des US-Justizministeriums erlangen und diese nutzen, um sich die Identität eines Mitarbeiters anzueignen. Um dies zu erreichen, überzeugte er das Helpdesk, ihm ein Token für den Zugang zum Intranet des DoJ zu geben, indem er erklärte, dass dies seine erste Arbeitswoche sei und er noch nicht wisse, wie das Netzwerk funktioniere.

Viele Organisationen haben Schutzmechanismen eingerichtet, um diese Art von Missbrauch zu verhindern. Cyberkriminellen gelingt es jedoch oft, diese leicht zu umgehen.

Im Jahr 2005 beauftragte Hewlett-Packard private Ermittler, um herauszufinden, welche Mitglieder des Vorstands Informationen an die Presse weitergaben. Diese Ermittler konnten sich beim technischen Support von AT&T als Mitarbeiter ausgeben, indem sie die letzten vier Ziffern ihrer Sozialversicherungsnummern vorlegten. Auf diese Weise konnten sie deren detaillierte Telefonprotokolle erhalten.

Die dritte gängige Methode ist, sich als Vorgesetzter auszugeben. Die meisten Menschen haben den Reflex, Autoritäten zu respektieren. Ein Krimineller kann Informationen über die internen Prozesse eines Unternehmens ausnutzen, um die Angestellten von seinem Recht auf Einsicht in vertrauliche Daten zu überzeugen.

Im Jahr 2015 überwies der Buchhalter des Unternehmens Ubiquiti Networks Millionen von Dollar an einen Betrüger, der sich in einer E-Mail als der CEO ausgab. In ähnlicher Weise täuschte die britische Boulevardpresse Ende der 2000er Jahre Mitarbeiter von Telefongesellschaften, indem sie sich als Kollegen ausgaben. Auf diese Weise konnten sie auf die Mailboxen von Prominenten zugreifen.

In ähnlicher Weise wurde 2016 der Wahlkampfmanager von Hilary Clinton von russischen Spionen reingelegt. Sie schickten ihm eine Phishing-E-Mail, die als von Google unterzeichnete Notiz getarnt war und in der er aufgefordert wurde, sein Passwort zurückzusetzen. In dem Glauben, sein Konto zu sichern, bot John Podesta ihnen die Zugangsdaten zu seiner Mailbox an…

Die verschiedenen Arten von Social Engineering-Angriffen

Es gibt viele verschiedene Techniken des Social Engineering. Beim Phishing wird eine E-Mail versendet, die den Empfänger dazu verleitet, seine Zugangsdaten preiszugeben oder Malware herunterzuladen.

Diese Methode erfordert wenig Aufwand. Ein Hacker kann Tausende identischer E-Mails versenden und muss nur darauf warten, dass einer der Empfänger auf den Köder hereinfällt und den Anhang herunterlädt. Es gibt Varianten wie Smishing per SMS oder Vishing per Anruf oder Sprachnachricht.

Spear Phishing oder Whaling ist eine raffiniertere Variante des Phishing. Es wird in der Regel für Ziele mit hohem Wert eingesetzt, daher die Analogie zum Walfang.

Die Angreifer verbringen viel Zeit mit der Suche nach dem Opfer, das in der Regel eine sehr wohlhabende Person ist. Sie entwerfen dann einen maßgeschneiderten, einzigartigen und personalisierten Betrug, um ihr Opfer in die Falle zu locken.

„Baiting“ ist eine Schlüsselkomponente aller Formen von Phishing und anderen Arten von Betrug. Es geht darum, das Opfer mit einer Verlockung zu ködern, z.B. mit dem Versprechen eines Geldbetrags oder eines schönen Geschenks.

„Pretexting“ ist das Erfinden einer Geschichte, eines Vorwands, um eine Person dazu zu bringen, Informationen preiszugeben oder Zugang zu einem System oder Konto zu gewähren.

Ein Betrüger kann persönliche Daten über seine Zielperson finden und diese nutzen, um sie in eine Falle zu locken. Wenn er beispielsweise die Bank seines Opfers kennt, kann er sich als Vertreter des Kundenservice ausgeben und nach der Kontonummer fragen, um einen Zahlungsrückstand zu beheben.

Der E-Mail-Betrug in Unternehmen kombiniert mehrere der oben genannten Techniken. Der Angreifer kann die Kontrolle über die E-Mail-Adresse seines Opfers erlangen oder E-Mails von einer ähnlichen Adresse aus versenden. Er kann dann Nachrichten an die Mitarbeiter senden, in denen er eine Geldüberweisung fordert.

Scareware ist eine Form von Malware, die verwendet wird, um das Opfer zu verängstigen und zum Handeln zu bewegen. Diese irreführende Malware verwendet alarmierende Warnungen vor falschen Infektionen oder behauptet, dass ein Konto kompromittiert ist. Als Ergebnis stimmt das Ziel zu, betrügerische Software zu kaufen oder seine privaten Daten offenzulegen.

Bei einem „Watering Hole“-Angriff schließlich wird eine beliebte Webseite mit Malware infiziert, um eine große Anzahl von Benutzern zu erreichen. Diese Methode erfordert eine sorgfältige Planung, um die Schwachstellen einer bestimmten Webseite zu entdecken. Dabei kann es sich um bestehende und ungepatchte Schwachstellen handeln.

Die Trends des Social Engineering

Laut dem ISACA-Bericht State of Security 2021, der auf einer Umfrage unter 3700 Fachleuten für Cybersicherheit basiert, ist Social Engineering die Hauptursache für die Kompromittierung von Unternehmen.

Ebenso zeigt der vierteljährliche Bericht Threat Trends and Intelligence von PhishLabs einen Anstieg des Volumens von Phishing-Angriffen um 22% in der ersten Jahreshälfte im Vergleich zum gleichen Zeitraum im Jahr 2020.

Eine aktuelle Studie von Gemini zeigt auch, wie Cyberkriminelle Social Engineering einsetzen, um Standard-Sicherheitsprotokolle wie 3D Secure zu umgehen, um Betrug zu begehen.

Gartner zufolge ist Social Engineering heute ein Standardelement in größeren Werkzeugkästen für Cyberangriffe. Social Engineering Techniken wie Phishing werden mit anderen Werkzeugen wie „DeepFakes“ kombiniert, um Organisationen und Einzelpersonen auf professionelle und wiederholbare Weise anzugreifen.

Diese verschiedenen Methoden von Cyberangriffen werden von Hackern als Dienstleistungen für ihre Kunden angeboten. Gegen eine Gebühr kann jedermann über die Cybercrime-Foren im Dark Web einen Angriff auf ein Ziel seiner Wahl in Auftrag geben.

Der Vizepräsident von Egress, Jack Chapman, wies auf die Zunahme von Social-Engineering-Angriffen durch „missed messaging“ oder verpasste Nachrichten hin. Bei dieser Methode wird das Konto eines älteren Mitarbeiters gekapert, um eine E-Mail an einen jüngeren Kollegen zu senden, in der ein Bericht oder eine andere abgeschlossene Arbeit angefordert wird.

Der Betrüger behauptet, er habe diesen Bericht bereits früher angefordert, um den Empfänger unter Druck zu setzen. Der Empfänger glaubt, eine wichtige E-Mail verpasst und eine wichtige Aufgabe nicht erledigt zu haben. Diese Technik kann ein Klima der Dringlichkeit schaffen, insbesondere in einer Telearbeitsumgebung.

Cyberkriminelle nutzen auch Schmeicheleien, um ihre Ziele dazu zu bringen, auf bösartige Links zu klicken. Beispielsweise versenden sie Geburtstagskarten und nutzen soziale Netzwerke, um das Geburtsdatum des Opfers zu erfahren. Das Opfer ist zufrieden, eine Geburtstagskarte per E-Mail zu erhalten, und neigt dazu, nicht misstrauisch zu werden.

Renan Feldman, Direktor für Cybersicherheit bei Neosec, sagte schließlich, dass die meisten modernen Social-Engineering-Angriffe exponierte APIs ausnutzen. Die meisten Angreifer suchen nach einem Zugang zu diesen APIs und nicht nach einem Zugang zu einem Gerät oder einem Netzwerk.

Der Grund dafür ist, dass Unternehmen heute auf Anwendungsplattformen angewiesen sind. Darüber hinaus ist eine API viel leichter zu knacken als ein Unternehmensnetzwerk. Es ist dann sehr einfach, sich seitwärts zu bewegen, um alle wichtigen Vermögenswerte zu übernehmen.

Wie kann man einen Social Engineering-Angriff erkennen?

Es gibt mehrere alarmierende Anzeichen, die auf einen Angriff durch Social Engineering hindeuten können. Hier sind einige Tipps, wie Sie die Versuche von Cyberkriminellen erkennen können.

Zunächst einmal sollten Sie sich vor verdächtigen oder ungewöhnlichen Nachrichten in Acht nehmen. Selbst wenn der Absender eine Person aus Ihrem Bekanntenkreis ist, kann ein Cyberkrimineller leicht die Identität einer Person stehlen oder fälschen.

Prüfen Sie den Inhalt einer E-Mail, auch wenn sie von einem Freund, Verwandten oder Kollegen stammt.

Achten Sie auch auf Fremde mit attraktiven Angeboten. Eine E-Mail, die einen Lotteriegewinn ankündigt, oder eine SMS, die eine Geschenkkarte anbietet, sollten Sie mit Vorsicht genießen. Diese Art von Angeboten ist oft zu schön, um wahr zu sein…

Und schließlich: Lassen Sie nicht zu, dass die Leidenschaft über die Vernunft siegt. Social Engineering-Betrüger sind manipulativ und spielen mit Emotionen wie Angst, Neid oder Empathie. Ihr Ziel ist es, ein Gefühl der Dringlichkeit zu erzeugen, damit Sie nicht zu viel über ihre Erzählungen nachdenken müssen.

Ein Betrüger kann Sie z.B. in seinen Bann ziehen, indem er sich als kranke, hilfsbedürftige Person ausgibt. Eine andere Technik besteht darin, einen Mitarbeiter glauben zu lassen, dass das Unternehmen von einer Cyberattacke betroffen ist und er sofort sein Passwort herausgeben muss.

Ein Cybersicherheitstraining zum Schutz des Unternehmens vor Social Engineering

Noch wichtiger als die Erkennung solcher Versuche ist es, wachsam zu sein und eine „Zero-Trust“-Mentalität anzunehmen, um nicht in die Falle zu tappen. Aus diesem Grund kann eine Einführungsveranstaltung zur Cybersicherheit für alle Beschäftigten die Abwehrkräfte des Unternehmens festigen.

Alle Mitglieder der Organisation sollten sich bewusst sein, dass es Social Engineering gibt, und mit den gängigsten Taktiken vertraut sein. Dies gilt sowohl für einfache Angestellte als auch für Führungskräfte und Manager.

Um deine Belegschaft in Sachen Cybersicherheit zu schulen, kannst du dich für die Cyber University entscheiden. Wir bieten maßgeschneiderte Schulungen an, die von Experten auf deine Bedürfnisse zugeschnitten sind.

In diesem Kurs lernen deine Mitarbeiter, Social-Engineering-Angriffe zu erkennen und angemessen darauf zu reagieren. Mithilfe unseres Cyberangriff-Simulators werden sie darauf vorbereitet, einen Angriff in einer realen Situation abzuwehren!

Wenn du eine Karriere im Bereich Cybersicherheit beginnen oder dich umorientieren möchtest, kannst du auch unsere Ausbildung zum SOC 2-Analysten absolvieren. Dieser Kurs vermittelt dir alle Fähigkeiten, die du brauchst, um Analyst für Cybersicherheit zu werden.

In den verschiedenen Modulen lernst du die wichtigsten Angriffs- und Verteidigungsstrategien, die Komponenten der Cyberverteidigung, den rechtlichen und normativen Rahmen sowie das Cyber-Krisenmanagement kennen.