Les interfaces de programmation d’application (API) sont devenues l’épine dorsale silencieuse de notre monde numérique. De votre application bancaire à votre thermostat connecté, les APIs orchestrent une symphonie invisible d’échanges de données. Pourtant, cette omniprésence cache une réalité préoccupante : en 2023, le coût moyen d’une violation de données liée à une faille API a dépassé les 3,8 millions de dollars. Dans le cas des ransomwares, les attaques ont augmenté de 150% entre 2019 et 202 selon The Harvard Business Review.

Paradoxalement, alors que les organisations investissent massivement dans la cybersécurité traditionnelle, les APIs restent souvent dans un angle mort. Cette article plonge au cœur de ce qui est devenu l’un des défis majeurs de la cybersécurité moderne, explorant les vulnérabilités critiques, les solutions émergentes et les perspectives d’avenir.

I. État des lieux : le paysage des menaces API en 2024

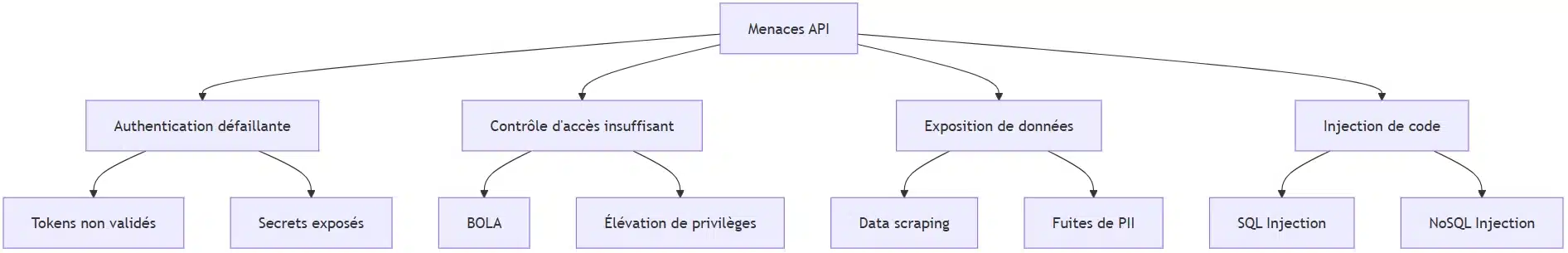

L’année 2024 marque un tournant dans le paysage des menaces API, avec quatre catégories de vulnérabilités particulièrement préoccupantes. L’authentification défaillante arrive en tête, représentant 46% des incidents critiques recensés. Le scénario le plus courant implique des tokens JWT, sorte de petites « cartes d’identité » numériques utilisées pour transmettre des informations, mal configurés ou non vérifiés, permettant à des attaquants de forger des identités légitimes. Plus inquiétant encore, la fréquence des fuites de secrets d’API dans des repositories publics continue d’augmenter.

La vulnérabilité BOLA (Broken Object Level Authorization) persiste comme une menace majeure. Par une simple modification d’identifiants dans les requêtes, des attaquants peuvent accéder aux ressources d’autres utilisateurs. Une étude récente révèle que 22% des APIs publiques testées présentaient cette faille.

Les cas d’exposition excessive de données sensibles se multiplient, avec des APIs trop verbeuses renvoyant bien plus d’informations que nécessaire. Cette surexposition facilite l’extraction automatique des données (« data scraping« ) à grande échelle et augmente considérablement la surface d’attaque.

L’incident DataCorp illustre parfaitement ces vulnérabilités : une API de test laissée active en production a permis l’extraction de 4,2 millions d’enregistrements clients. Plus récemment, une faille dans l’API d’un fabricant d’objets connectés a exposé les flux vidéo de milliers de caméras domestiques, soulignant les risques croissants liés à l’IoT.

Ces incidents mettent en lumière une réalité troublante : la sécurité API ne peut plus être une réflexion après-coup. Les coûts financiers et réputationnels des violations augmentent exponentiellement, poussant les organisations à repenser fondamentalement leur approche de la sécurité API.

II. Les défis critiques de la sécurité API

Au fil de la croissance d’une organisation, les API se multiplient et complexifient la sécurité. Par exemple, une fintech peut passer d’une simple API de paiement à un réseau de dizaines d’endpoints, services tiers, et microservices internes. Chaque endpoint devient un potentiel point de vulnérabilité : une application mobile expose en moyenne 35 endpoints, et ce chiffre peut atteindre des milliers pour des organisations multi-applications. À cela s’ajoute la complexité des communications internes entre microservices, souvent orchestrées via 5 à 10 appels API en cascade, rendant la gestion des identités et des anomalies cruciale.

La pression du time-to-market pousse également souvent les développeurs à négliger la sécurité :

- 64 % des développeurs déploient des APIs avec des tests de sécurité incomplets.

- 42 % n’ont pas de processus formels de revue de sécurité.

La dette technique aggrave la situation, avec des « APIs zombies« , des dépendances obsolètes, ou une documentation désynchronisée. Plus inquiétant encore, 35 % des APIs n’ont pas de documentation à jour, 73 % négligent le rate limiting, et 81 % ignorent la gestion des erreurs. Ces lacunes augmentent le risque d’erreurs et compliquent les audits.

Pour relever ces défis, une approche systématique de la sécurité API, intégrée dès la conception, est indispensable.

III. Solutions et bonnes pratiques pour sécuriser les APIs

1. Sécurité by Design

Intégrer la sécurité dès la conception des APIs est désormais une nécessité. Cette approche préventive implique des mesures rigoureuses, comme l’utilisation d’OAuth 2.0 et d’OpenID Connect pour gérer les accès. Ces standards nécessitent une implémentation stricte, avec rotation des clés, validation des tokens, et gestion des scopes. Les JWT doivent privilégier RS256 pour une signature robuste.

Le rate limiting intelligent est aussi essentiel : au-delà des quotas fixes, les solutions adaptatives analysent les comportements pour détecter et bloquer les requêtes suspectes avant qu’elles ne nuisent au système.

2. Monitoring avancé

La surveillance continue est indispensable pour identifier les anomalies. Les systèmes modernes analysent les schémas d’accès, la géolocalisation des requêtes, et les relations entre appels API. Ce niveau d’analyse comportementale permet de détecter des menaces complexes que les approches classiques manquent souvent.

Les tests de pénétration automatisés complètent ce dispositif en simulant quotidiennement des attaques courantes, anticipant les failles potentielles.

3. Gouvernance et standardisation

La documentation via OpenAPI devient stratégique, facilitant tests de sécurité et validations d’interface. Une gestion rigoureuse des versions d’API, combinant évolution et stabilité, est également cruciale.

Enfin, la formation continue des équipes, mêlant théorie et ateliers pratiques, favorise une culture de sécurité durable. Des revues de code axées sur la sécurité renforcent la diffusion des bonnes pratiques.

La sécurisation des APIs requiert une synergie entre technologie, processus et formation pour répondre aux menaces évolutives tout en restant agile.

IV. Perspectives d'avenir pour la sécurité API

Parmi les tendances émergentes, l’architecture Zero Trust redéfinit la sécurité API en éliminant toute confiance implicite, interne ou externe. Chaque requête doit prouver sa légitimité, une stratégie essentielle à l’heure où les frontières des réseaux s’effacent.

L’API Security Mesh est une autre innovation clé. Plutôt que de centraliser les contrôles au niveau de la gateway, cette approche distribue les défenses au sein des services, créant un maillage sécurisé et adaptable.

L’intelligence artificielle révolutionne la détection des menaces. Grâce au machine learning, des systèmes identifient des patterns d’attaques subtils et prédisent même des comportements malveillants avant qu’ils ne surviennent, offrant une protection proactive inégalée.

À l’avenir, les développeurs doivent intégrer les bonnes pratiques dès la conception en utilisant des outils adaptés et en adoptant une programmation défensive. L’anticipation des usages malveillants devient une compétence clé.

Les architectes doivent repenser leurs systèmes en intégrant les principes Zero Trust et Security Mesh, en renforçant la résilience et en isolant rapidement les menaces.

Les RSSI doivent concilier sécurité et agilité en adoptant des gouvernances flexibles, basées sur le risque, tout en formant continuellement les équipes. Investir dans ces approches garantit une meilleure défense face à des menaces toujours plus sophistiquées.

Conclusion

La sécurité API est à un tournant. Face à des menaces sophistiquées, seules les organisations cultivant une approche holistique et partagée de la sécurité réussiront. Adopter des paradigmes comme Zero Trust tout en respectant les fondamentaux reste essentiel. La sécurisation des APIs est un effort continu, où vigilance et adaptation demeurent nos meilleurs atouts.