Unser Alltag, unsere Arbeit und auch unsere Freizeit hängen heute fast vollständig von digitalen Diensten ab. Doch seit inzwischen zwei Jahren zeigen alle großen Sicherheitsberichte – etwa von Verizon, ENISA, CrowdStrike oder Unit 42 – denselben alarmierenden Trend: Cyberbedrohungen und -angriffe nehmen weiter zu – in Anzahl, Intensität und Professionalität.

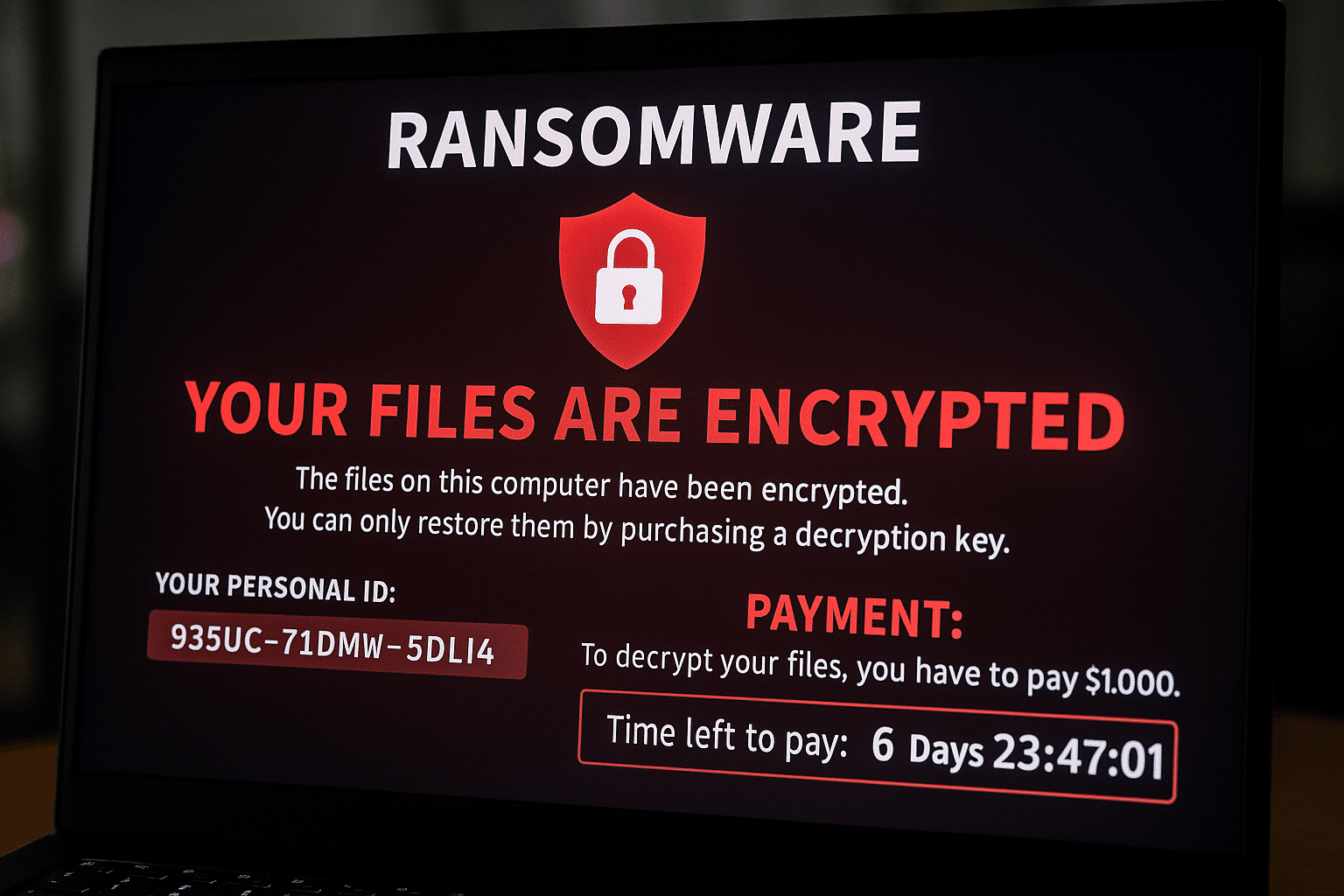

1. Ransomware: zahlen oder Daten verlieren?

Ransomware verschlüsselt Deine Dateien und verlangt Lösegeld, um sie wieder lesbar zu machen. Auch im Jahr 2024 trafen diese Schadprogramme erneut Krankenhäuser, kleine und mittelständische Unternehmen sowie öffentliche Einrichtungen.

Die neue Dimension: Ransomware wird heute als Service angeboten – inklusive Partnerprogrammen und Helpdesks für die Opfer. Hinzu kommt die Methode der „doppelten Erpressung“: Die Angreifer kopieren zunächst Deine Daten und drohen damit, sie zu veröffentlichen, wenn Du nicht zahlst. Backups allein reichen nicht mehr – es gilt, Angriffe im Vorfeld zu verhindern.

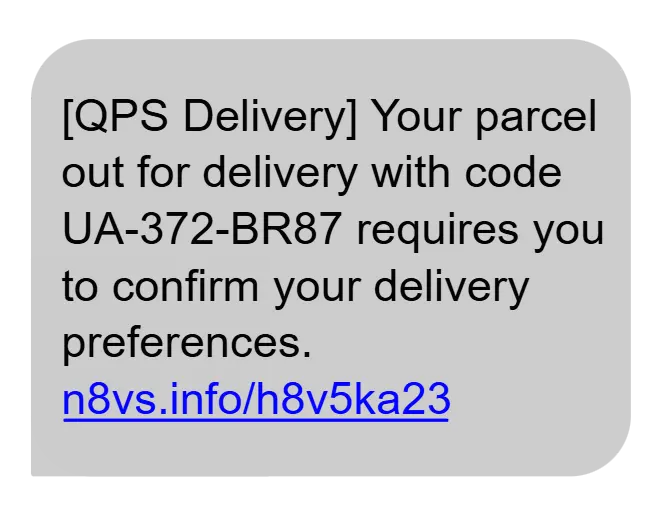

2. Phishing & Social Engineering

Phishing ist digitales Angeln: Eine gefälschte E-Mail oder SMS verleitet Dich zum Klicken, die nachgeahmte Login-Seite stiehlt Deine Zugangsdaten. Im Jahr 2025 hat sich diese Methode weiterentwickelt: Mit Hilfe künstlicher Intelligenz können solche Nachrichten nun sogar Deinen persönlichen Schreibstil imitieren.

Besonders gefährlich ist der sogenannte „Business Email Compromise“ – ein Betrugsversuch, bei dem eine gefälschte Mail angeblich vom Geschäftsführer stammt und zur sofortigen Überweisung auffordert.

Deshalb gilt zur Sicherheit: Prüfe die Absenderadresse sorgfältig, analysiere Links, bevor Du klickst – und ruf im Zweifel die betroffene Person direkt an.

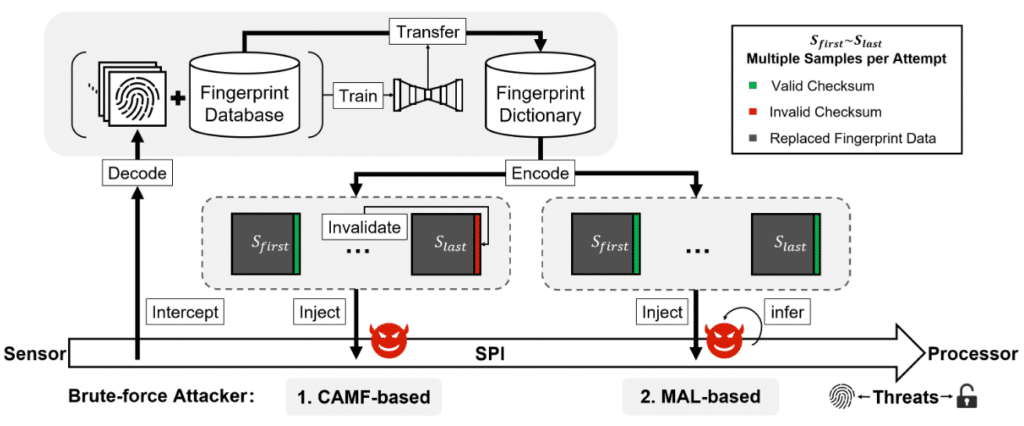

3. Künstliche Intelligenz - auf beiden Seiten

KI ist ein mächtiges Werkzeug – für Verteidiger wie für Angreifer.

Sie wird genutzt, um:

hochgradig personalisierte Phishing-Mails zu schreiben,

Malware zu entwickeln, die ständig ihr Erscheinungsbild ändert,

und Botnets bei der Auswahl ihrer Ziele zu unterstützen.

Gleichzeitig sind auch KI-Systeme selbst angreifbar – etwa durch Trainingsdatenvergiftung oder die Manipulation von Chatbots.

Wenn Du KI nutzt, behandle sie wie ein kritisches System: Logge die Nutzung, überwache den Zugriff auf API-Schlüssel und kontrolliere, wer mit der KI interagiert.

4. Konfigurationsfehler in der Cloud

Cloud-Plattformen wie AWS, Azure, oder Google Cloud erleichtern vieles. Jedoch kann eine falsche Einstellung genügen, um Millionen sensible Daten öffentlich zugänglich zu machen – eine gefährliche Cyberbedrohung.

So wurden Ende 2023 bei Toyota Fahrzeugstandorte offen ins Netz gestellt – nur durch eine falsch konfigurierte Datenbank.

Wichtige Maßnahmen für Unternehmen jeder Größe:

Aktiviere Zwei-Faktor-Authentifizierung für Admin-Zugänge,

überprüfe regelmäßig Benutzerrechte,

verschlüssele sensible Daten,

und kontrolliere die Zugriffsprotokolle kontinuierlich.

5. Das Internet der Dinge (IoT): Einfallstor mit Risiko

Ob Überwachungskamera, Thermostat oder Roboterarm – schlecht gesicherte IoT-Geräte können Hackern als Einstiegspunkt dienen.

Im harmloseren Fall wird das Gerät Teil eines Botnets und für großflächige Angriffe missbraucht. Im schlimmsten Fall dringt der Angreifer ins interne Firmennetz ein und legt etwa die Produktion lahm.

Die besten Schutzmaßnahmen:

Ändere unbedingt Standardpasswörter,

isoliere smarte Geräte in einem separaten Subnetz,

und halte Firmware sowie Software stets aktuell.

6. Supply-Chain-Angriffe auf Software

Statt das eigentliche Ziel direkt anzugreifen, konzentrieren sich einige Hacker auf den Umweg über die Lieferkette – genauer gesagt: den Softwarelieferanten. Dabei schleusen sie Schadcode in ein legitimes Update ein. Sobald die manipulierte Software bei den Kunden ankommt, infiziert sie automatisch deren Systeme.

Prominente Beispiele sind der SolarWinds-Hack (2020) oder das kompromittierte Update von 3CX im Jahr 2023.

Deshalb setzen viele Unternehmen inzwischen auf die sogenannte SBOM (Software Bill of Materials) – also ein vollständiges „Inventar“ aller eingesetzten Softwarekomponenten. Dadurch lassen sich Schwachstellen und Korrekturen schneller identifizieren und nachvollziehen.

7. APT-Gruppen: Wenn Geopolitik zur Cyberbedrohung wird

APT steht für Advanced Persistent Threats – also langfristig agierende, hochspezialisierte Angreifergruppen, die oft staatlich unterstützt oder zumindest toleriert werden.

Sie verfügen über Zeit, Geld und Ressourcen, um gezielt geistiges Eigentum zu stehlen oder kritische Infrastrukturen zu sabotieren.

Internationale Spannungen – etwa durch den Ukrainekrieg oder wirtschaftliche Rivalitäten – fördern diese Aktivitäten zusätzlich.

Deshalb wird für Unternehmen in sensiblen Sektoren strategische Wachsamkeit immer wichtiger: Dazu zählen das Monitoring sogenannter Indicators of Compromise (IoCs) sowie Best Practices für Netzwerksegmentierung und Rechteverwaltung.

8. DDoS-Angriffe

Ein DDoS-Angriff (Distributed Denial of Service) hat das Ziel, Server durch eine Flut an Anfragen zu überlasten und somit unbrauchbar zu machen.

Die neueste Technik: der HTTP/2 Rapid Reset-Angriff, der Spitzenwerte von über 200 Millionen Anfragen pro Sekunde erreichen kann.

Solche Angriffe werden eingesetzt, um Organisationen zu erpressen, politische Statements zu setzen – oder um einen anderen Hack zu verschleiern.

Um Dich zu schützen, solltest Du frühzeitig Filtermechanismen und Lastverteilungssysteme einrichten. Zusätzlich helfen Notfalllösungen wie Spiegelseiten oder Warteseiten, um die Verfügbarkeit zumindest teilweise aufrechtzuerhalten.

9. Datenlecks und Erpressung ohne Verschlüsselung

Sobald eine Kundendatenbank im Dark Web auftaucht, verliert ein Unternehmen nicht nur Geld – sondern auch Vertrauen und Reputation.

Solche Lecks entstehen entweder durch einen klassischen Hack (Data Breach) oder durch menschliches Versagen (Data Leak).

Neu ist die Vorgehensweise einiger Gruppen, die Daten exfiltrieren und ein Lösegeld fordern, ohne die Systeme überhaupt zu verschlüsseln.

Deshalb gilt:

Verschlüssele sensible Daten konsequent,

beschränke den Zugriff strikt auf das Notwendigste,

und überwache jegliche ungewöhnliche Datenabflüsse – in Echtzeit.

10. Zero-Day-Schwachstellen und schnelles Patchen

Eine Zero-Day-Schwachstelle ist dem Softwarehersteller zum Zeitpunkt des Angriffs noch unbekannt.

Laut Google wurden allein im Jahr 2023 fast100 aktive Zero-Days in freier Wildbahn entdeckt – also ausgenutzt, bevor ein Patch bereitstand.

Selbst wenn ein Update veröffentlicht wird, bleibt ein kritisches Zeitfenster, denn Hacker versuchen, die Lücke so schnell wie möglich weiter auszunutzen – bevor Unternehmen das Update einspielen.

Deshalb ist Patch-Management entscheidend:

Priorisiere Systeme mit Internetzugang – wie VPNs, E-Mail-Server oder Webserver,

wende Workarounds wie Filterung oder Segmentierung an,

und halte Patch-Zyklen so kurz wie möglich.

Was die OWASP für ihre Top 10 vorbereitet

Die OWASP (Open Web Application Security Project) veröffentlicht alle vier Jahre eine Liste der zehn kritischsten Sicherheitsrisiken für Webanwendungen. In der letzten Ausgabe aus dem Jahr 2021 standen Themen wie illegitimer Zugriff, fehlende Software-Integrität und unsicheres Design im Mittelpunkt.

Für 2025 zeichnet sich nun ein veränderter Fokus ab:

Software-Lieferketten (Software Supply Chain),

Sicherheit von APIs und Microservices,

sowie moderne Authentifizierungsmethoden stehen im Vordergrund.

Klassische Angriffe wie SQL-Injection oder Cross-Site Scripting (XSS) bleiben zwar weiterhin relevant, doch moderne Frameworks erschweren deren Ausnutzung zunehmend.

Deshalb empfiehlt OWASP heute DevSecOps – einen integrierten Entwicklungsansatz, bei dem Sicherheit von Anfang an Teil des Entwicklungsprozesses ist und nicht erst am Ende berücksichtigt wird.

Fazit: Cybersicherheit 2025 - keine Technikfrage, sondern Gewohnheitssache

Im Jahr 2025 sind Cyberangriffe nicht nur zahlreicher und komplexer, sondern auch deutlich schneller – und sie nutzen zunehmend künstliche Intelligenz. Trotzdem haben die meisten Sicherheitsvorfälle eine gemeinsame Ursache: eine menschliche oder technische Schwachstelle, die einfach zu lange offen bleibt.

Sich zu schützen, ist keine Frage gigantischer Budgets, sondern beginnt mit grundlegender IT-Hygiene:

Halte Systeme aktuell,

prüfe verdächtige E-Mails sorgfältig,

kontrolliere Zugriffsrechte konsequent,

erstelle regelmäßige Offline-Backups,

und benenne klar Verantwortliche für Sicherheitsthemen.

Diese einfachen, aber wirkungsvollen Maßnahmen schützen oft besser als eine hochmoderne Firewall, die niemand mehr überwacht.

Cybersicherheit ist kein Gadget-Problem – sondern eine Frage des Verhaltens.

Bibliographie

- Verizon – „Data Breach Investigations Report 2024“

https://www.verizon.com/business/resources/Tb2/infographics/2024-dbir-finance-snapshot.pdf

- ENISA – „Threat Landscape 2023“

https://www.enisa.europa.eu/sites/default/files/publications/ENISA%20Threat%20Landscape%202023.pdf

- IBM – „Cloud security evolution: Years of progress and challenges“

https://www.ibm.com/think/insights/cloud-security-evolution-progress-and-challenges

- Palo Alto Networks – „Unit 42 Threat Intelligence Reports“

ttps://unit42.paloaltonetworks.com/

- Google Threat Analysis Group – „A Review of 0-days Exploited In-The-Wild in 2023“

https://blog.google/technology/safety-security/a-review-of-zero-day-in-the-wild-exploits-in-2023

- Cloudflare – „ HTTP/2 Zero-Day vulnerability results in record-breaking DDoS attacks“

https://blog.cloudflare.com/zero-day-rapid-reset-http2-record-breaking-ddos-attack

- Google Cloud – „ A review of zero-day in-the-wild exploits in 2023″

https://blog.google/technology/safety-security/a-review-of-zero-day-in-the-wild-exploits-in-2023

- OWASP – „ OWASP Top Ten (2021)“

https://owasp.org/www-project-top-ten/

- OWASP – „API Security Top 10 (2023)“